Почему в промышленных сетях гуляют вирусы?

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

В ходе проводимых аудитов информационной безопасности АСУ ТП порой в промышленных сегментах сетей можно встретить заражённые вредоносным программным обеспечением рабочие места операторов, а то и серверы. При этом никто особо не спешит их лечить.

В публикациях и презентациях по теме информационной безопасности АСУ ТП много говорится об отличиях промышленных и офисных систем, при этом чаще всего отмечается, что важнейшим из них является необходимость обеспечивать не конфиденциальность и даже не целостность информации, а непрерывность технологического процесса. Именно это требование в совокупности с риск-ориентированным подходом и позволяет вирусам спокойно существовать в сетях АСУ ТП от одного окна технологического обслуживания до другого, а то и дольше.

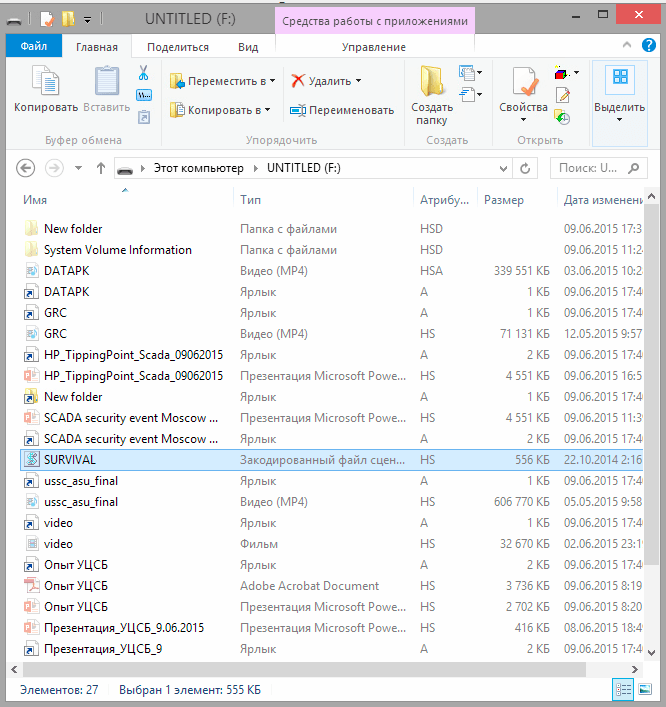

На вчерашнем семинаре по информационной безопасности промышленных систем автоматизации и управления на принесённом представителем площадки презентационном ноутбуке за полтора часа до начала мероприятия обнаружился autorun-вирус (привет, Stuxnet! 😃), скрывающий все файлы и папки на подключаемых флешках (помечал их как защищённые системные) и заменяющий их на ярлыки.

[caption id=”attachment_6743” align=”aligncenter” width=”550”] autorun-вирус[/caption]

autorun-вирус[/caption]

Конечно, презентационный ноутбук не является ярким примером автоматизированной системы управления, но вчера, с учётом оставшегося времени, нам тоже важнее было не удалить этот вирус, а обеспечить непрерывность процесса показа презентаций.

Подключение своего ноутбука потребовало бы перенастройки презентационного оборудования и аудиосистемы, установленный на заражённом ноутбуке антивирус даже после обновления баз помочь не смог, ровно как и скачанная утилита лечения.

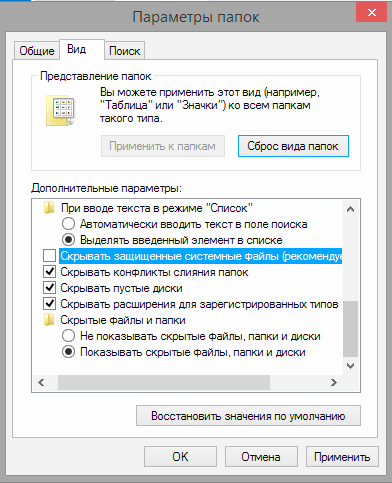

С проблемой, нерешаемой техническими средствами защиты, в итоге справились штатными средствами и компенсирующими организационными мерами: в настройках проводника Windows включили отображение системных файлов, а для копирования презентаций и роликов с других флешек использовали промежуточный чистый ноутбук и ещё одну флешку, отданную вирусу на растерзание.

[caption id=”attachment_6745” align=”aligncenter” width=”392”] Показать системные файлы[/caption]

Показать системные файлы[/caption]

В итоге проблема была обойдена, хотя вирус никуда не делся, т.е. уязвимость не была устранена окончательно, зато негативное воздействие было снижено до приемлемого уровня.

Ровно также вынужден бывает поступать и персонал, ответственный за эксплуатацию промышленных систем автоматизации и управления: да, вредоносное ПО есть и оно даже приводит к каким-то сбоям (например, рабочие станции время от времени перезагружаются), но это негативное влияние в целом приемлемо и вред от остановки идущего технологического процесса для запуска антивирусного сканирования на всех компьютерах в сети будет существенно больше. Так и работают операторы на заражённых компьютерах, оставляя их лечение до лучших времён.

С подходом к риску при защите критической информации в системах управления как к совокупности угрозы, уязвимости и последствий можно ещё познакомиться в рамках онлайн курса ICS-CERT 100W.

Комментарии из Telegram

Комментарии ВКонтакте