VPNFilter. Факты и ссылки

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

Нашумевшему в конце весны вредоносному программному обеспечению VPNFilter сотрудники Cisco Talos ещё 23 мая дали подробное техническое описание, которое потом в различных интерпретациях и, обрастая по пути дополнительными деталями, разошлось по профильным (и не только) СМИ. Дабы каждый раз не выискивать детали по англоязычным и (чаще - переводным) русскоязычным источникам, посвятил VPNFilter одну из своих любимых рубрик: Факты и ссылки.

Что такое VPNFilter?

VPNFilter - это вредоносное программное обеспечение, заразившее более полумиллиона сетевых устройтв (прежде всего - роутеров) в более чем 50 странах. VPNFilter имеет модульную архитектуру, успешно переживает перезагрузку заражённого устройства и может осуществлять сбор конфиденциальной информаци, а также искажение сетевого трафика с различными деструктивными целями.

Что делает VPNFilter?

VPNFilter может собирать конфиденциальную информацию (например, пароли) и вмешиваться в сетевой трафик, проходящий через зараженный роутер. В частности, в трафик (гипотетически) может добавляться вредоносное ПО, что может привести к компрометации компьютеров и других устройств, подключающихся к заражённому роутеру. Также VPNFilter может блокировать трафик и даже делать роутер неработоспособным.

Почему VPNFilter опасен?

Так как весь трафик всех домашних (офисных) устройств проходит через роутер, то при его взломе вся передаваемая конфиденциальная информация попадает в зону риска, под угрозой оказываются также и сами подключаемые устройства. Наконец, находящееся под управлением злоумышленников устройство может быть использовано как площадка для проведения атак на другие цели. При этом с точки зрения атакуемого угроза будет исходить от владельца заражённого устройства, а не от реального злоумышленника.

Несёт ли VPNFilter угрозы АСУ ТП?

Как это ни странно, но, несмотря на ориентацию VPNFilter на модели для дома и малых офисов, его авторы проявляют особый интерес к промышленным системам управления (SCADA) - в составе VPNFilter есть отдельный модуль, предназначенный для перехвата коммуникационного протокола Modbus(широко применяется в промышленности для организации связи между электронными устройствами).

Помогает ли перезагрузка от VPNFilter?

VPNFilter может пережить перезагрузку маршрутизатора (подробнее - ниже).

Как действует VPNFilter (подробнее)?

VPNFilter, судя по всему, эксплуатирует известные уязвимости, имеющиеся в устаревших версиях прошивок сетевых устройств. В силу модульности этого вредоносного ПО процесс заражения разбивается на несколько этапов:

-

Этап 1. Устанавливается Модуль 1, устойчивый к перезагрузке устройства. Основная цель первого этапа состоит в том, чтобы получить постоянный плацдарм и запустить развертывание вредоносного Модуля 2. На этом этапе VPNFilter определяет доступные IP-адреса текущего сервера управления для скачивания Модуля 2 (и 3). При этом используются множественные избыточные механизмы, делающие это вредоносное ПО чрезвычайно надежным и способным справляться с непредсказуемыми изменениями инфраструктуры управления.

-

Этап 2. Скачивается и устанавливается Модуль 2, позволяющий злоумышленникам удалённо осуществлять сбор файлов, выполнять команды и управлять заражённым устройством. Модуль 2 не переживает перезагрузку устройства.

-

Этап 3. Модуль 3 (также не переживает перезагрузку) состоит из различных дополняющих VPNFilter плагинов, предназначенных для выполнения определенных задач:

- ps - плагин, позволяющий перехватывать сетевые пакеты и выявлять некоторые типы трафика: в частности, TCP/IP-пакеты Modbus;

- tor - плагин отвечает за взаимодействие VPNFilter со своим центром управления через сеть TOR;

- ssler - плагин для перехвата и изменения веб-трафика на 80 порту с помощью атак типа «человек в середине», также умеет принудительно «понижать» HTTPS до HTTP;

- dstr - плагин позволяет перезаписывать критическую часть прошивки устройства и давать команду на его перезагрузку, делая таким образом устройство непригодным для использования.

После перезагрузки роутера запускается только первый модуль, а второй и третий модули теряются и должны быть скачаны заново. Именно по этой причине можно встретить рекомендации по перезагрузке устройств в качестве способа борьбы. Тем не менее, без дополнительных шагов (см.ниже) только перезагрузка может не помочь.

Какие устройства уязвимы?

VPNFilter способен заражать большое количество различных роутеров (маршрутизаторов) и NAS-устройств (сервера для хранения данных на файловом уровне). Как минимум в опасности модели роутеров для дома и малого офиса следующих производителей:

- Asus (RT-AC66U, RT-N10, RT-N10E, RT-N10U, RT-N56U, RT-N66U)

- D-Link (DES-1210-08P, DIR-300, DIR-300A, DSR-250N, DSR-500N, DSR-1000, DSR-1000N)

- Huawei (HG8245)

- Linksys (E1200, E2500, E3000, E3200, E4200, RV082, WRVS4400N)

- MikroTik (CCR1009, CCR1016, CCR1036, CCR1072, CRS109, CRS112, CRS125, RB411, RB450, RB750, RB911, RB921, RB941, RB951, RB952, RB960, RB962, RB1100, RB1200, RB2011, RB3011, RB Groove, RB Omnitik, STX5)

- Netgear (DG834, DGN1000, DGN2200, DGN3500, FVS318N, MBRN3000, R6400, R7000, R8000, WNR1000, WNR2000, WNR2200, WNR4000, WNDR3700, WNDR4000, WNDR4300, WNDR4300-TN, UTM50)

- TP-Link (R600VPN, TL-WR741ND, TL-WR841N)

- Ubiquiti (NSM2, PBE M5)

- Upvel (неизвестные модели)

- ZTE (ZXHN H108N) Уязвимые NAS-устройства:

- QNAP (TS251, TS439 Pro и другие с установленным ПО QTS)

Начальный червь, устанавливающий Модуль 1, может атаковать устройства с прошивками на основе Busybox и Embedded Linux (специализированная версия, адаптированная для использования в промышленных и других устройствах), скомпилированными под определенные типы процессоров. Сервера и рабочие станции на не-Embedded Linux этим червём не поражаются.

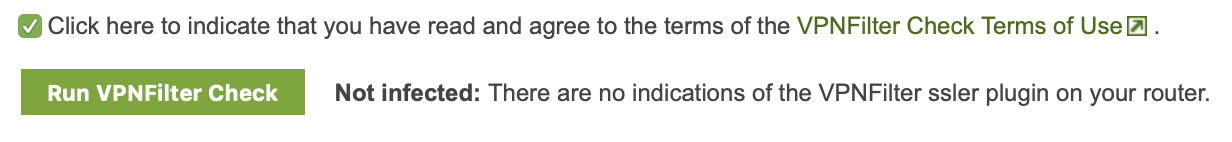

Как быстро проверить свой роутер?

Можно воспользоваться бесплатной онлайн утилитой от Symantec: http://www.symantec.com/filtercheck/

Естественно, во время проверки надо быть подключенным к сети Интернет через проверяемый роутер.

Утилита, правда, проверяет только наличие одной из компонент VPNFilter - плагина ssler, но зато делает это быстро.

Как защитить себя от VPNFilter?

- Перезагрузить маршрутизатор. Это может временно нарушить работу вредоносного ПО (его модулей 2 и 3) и потенциально может помочь идентифицировать уже зараженные устройства.

- По возможности отключить удалённое администрированиеустройства в соответствии с эксплуатационной документацией.

- Изменить пароль администратора и других используемых учётных записей на новый надёжный и уникальный пароль.

- Включить шифрование, если устройство позволяет это сделать.

- Обновить прошивку до последней доступной версии. Для скачивания свежей прошивки разумно обратиться на сайт производителя и там же проверить доступные рекомедации (ссылки на рекомендации некоторых производителей ниже).

Что делать в случае заражения?

Symantec в случае уверенности в заражении рекомендует следующие шаги:

- Сохранить текущую конфигурацию устройства и сделать сброс к заводским настройкам (hard reset) в соответствии с документацией на устройство.

- Выключить и перезагрузить устройство. Из-за особенностей VPNFilter простая перезагрузка без сброса к заводским настройкам может не помочь (см. выше).

- Отключить устройство от сети Интернет (по возможности) и изменить пароль администратора, установленный по умолчанию.

- Установить свежие патчи и последню версию прошивки в соответствии с документацией на устройство и рекомендациями производителя.

Кто стоит за VPNFilter?

По мнению представителей ФБР VPNFilter разработан российской группировкой Fancy Bear, считающейся также причастной к атаке на штаб демократов в ходе выборов США в 2016 году.

Материалы по теме

Рекомендации производителей

- Linksys: https://community.linksys.com/t5/Wireless-Routers/VPNFilter-Malware-Update/td-p/1315372

- Mikrotik: https://forum.mikrotik.com/viewtopic.php?t=134776

- Netgear: https://kb.netgear.com/000058814/Security-Advisory-for-VPNFilter-Malware-on-Some-Routers

- QNAP: https://www.qnap.com/en-us/security-advisory/NAS-201805-24

- TP-Link: https://www.tp-link.com/us/faq-2212.html

Русскоязычные материалы

- [перевод] Безопасность начинается с домашнего машрутизатора, ХабраХабр

- Ботнет VPNFilter все еще активен и ищет новые устройства для заражения, Хакер.ру

Англоязычные материалы

- New VPNFilter malware targets at least 500K networking devices worldwide, Cisco Talos

- VPNFilter Update - VPNFilter exploits endpoints, targets new devices, Cisco Talos

- VPNFilter: New Router Malware with Destructive Capabilities, Symantec

- VPNFilter malware now targeting even more router brands. How to check if you’re affected, Symantec

- Reboot Your Router to remove VPNFilter? Why It’s Not Enough, BleepingComputer

- VPNFilter Can Also Infect ASUS, D-Link, Huawei, Ubiquiti, UPVEL, and ZTE Devices, BleepingComputer

- Exclusive: FBI Seizes Control of Russian Botnet, Daily Beast

- Hackers infect 500,000 consumer routers all over the world with malware, Ars Technica

Комментарии из Telegram

Комментарии ВКонтакте