Solar inCode - новый российский продукт с успешной историей

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

Свежий (компания отделилась от Инфосистем Джет в марте этого года) ИБ-вендор Солар Секьюрити сегодня представил рынку свой очередной продукт - инструмент для статического анализа кода Solar inCode.

Как и у представленного чуть больше месяца назад старого нового Solar Dozor, у Solar inCode тоже уже есть клиентская база, правда, не столь обширная: всё же, в отличие от DLP, анализатор кода - продукт более специфический. С другой стороны, по словам представителей Солар Секьюрити, даже четыре публичных клиента (Банк Балтика, Банк Образование, М Софт и Яндекс.Деньги) - это больше, чем у некоторых конкурентов, пытающихся продавать свои продукты на российском рынке уже 3-4 года.

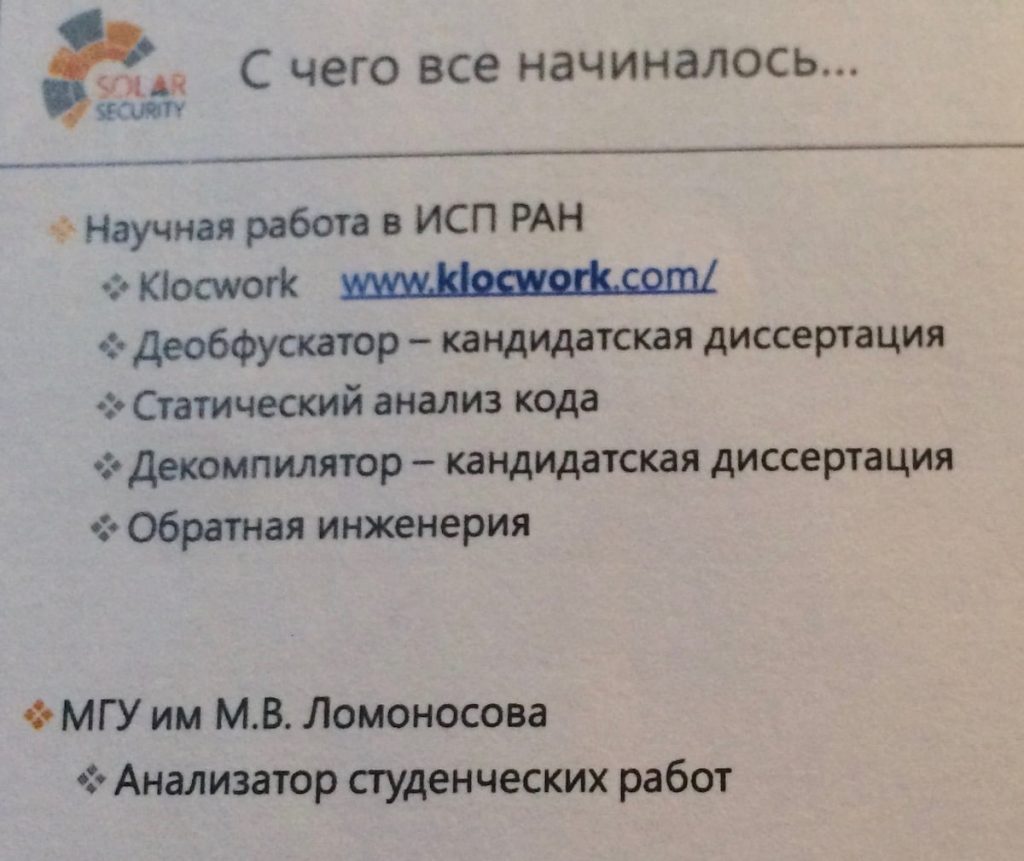

Активная фаза разработки Solar inCode заняла два года, а общая история его создания насчитывает около десяти лет и начиналась с научных работ. Кстати, команда разработчиков вообще была представлена отдельной презентацией.

[caption id=”attachment_7662” align=”aligncenter” width=”701”] В основе Solar inCode лежит не одна диссертация[/caption]

В основе Solar inCode лежит не одна диссертация[/caption]

Продукт в итоге получился интересный, ну а самой вкусностью стала возможность анализа приложений без наличия доступа к исходному коду: в Solar inCode реализованы механизмы декомпиляции (реверс-инжиниринга) и даже деобфускации. Такое исследование чужого кода, конечно, вызывает вопросы юридического характера, но в Солар Секьюрити их отдают на откуп самим пользователям, справедливо приводя пример с топором, которым можно и дерево срубить и… как Родион Раскольников воспользоваться.

Легальным же вариантом использования этой возможности является, например, анализ уже готового приложения, доступного для скачивания пользователям, с тем, чтобы нивелировать риски того, что разработчики могут для анализа выдавать неполный либо подменённый код.

В Solar inCode можно задать ссылку на приложение в Google Play или Apple App Store и проверить его силами ИБ специалистов вообще без привлечения разработчиков.

Заточенность именно на представителей служб ИБ - ещё одно важное конкурентное преимущество Solar inCode. Вместо сотен страниц английского текста со сложными терминами пользователь получает простое и понятное описание на русском языке, а также рекомендации с привязкой к конкретной строчке кода.

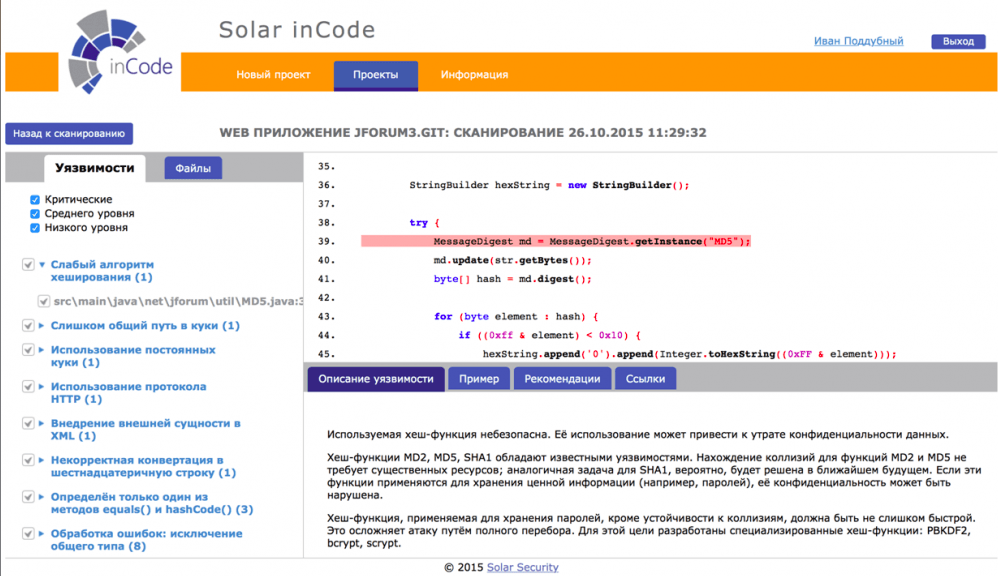

[caption id=”attachment_7663” align=”aligncenter” width=”998”] Результаты анализа исходного кода JForum из репозитория GitHub в Solar inCode[/caption]

Результаты анализа исходного кода JForum из репозитория GitHub в Solar inCode[/caption]

Да и целом интерфейс понятный и достаточно несложный: что запуск анализа кода из репозитория GitHub, что запуск анализа приложения из магазина Google Play при демонстрации потребовали буквально несколько кликов, ну а в наглядности результатов завершённого анализа можно убедиться на скриншоте выше.

Для тех случаев, когда нет возможности оперативно (или в принципе) исправить найденные в приложении уязвимости, Solar inCode даёт рекомендации по настройке средств защиты: Imperva SecureSphere, ModSecurity и/или F5 (перечень будет расширяться) на русском языке и со скриншотами. На мой взгляд - это просто отличный функционал!

Больше технических подробностей приведено на сайте разработчика: http://solarsecurity.ru/products/solar_inCode/

Там же можно оформить запрос на тестирование: вам выдадут учётную запись от демонстрационного облачного сервиса (да, inCode может работать и в таком варианте).

Тему стоимости решения представители Солар Секьюрити обошли, так что, можно ли приобрести Solar inCode для личных целей и зарабатывать, участвуя в различных bug bounty программах, - вопрос открытый =)

Комментарии из Telegram

Комментарии ВКонтакте