Советы по повышению безопасности персонального сайта

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

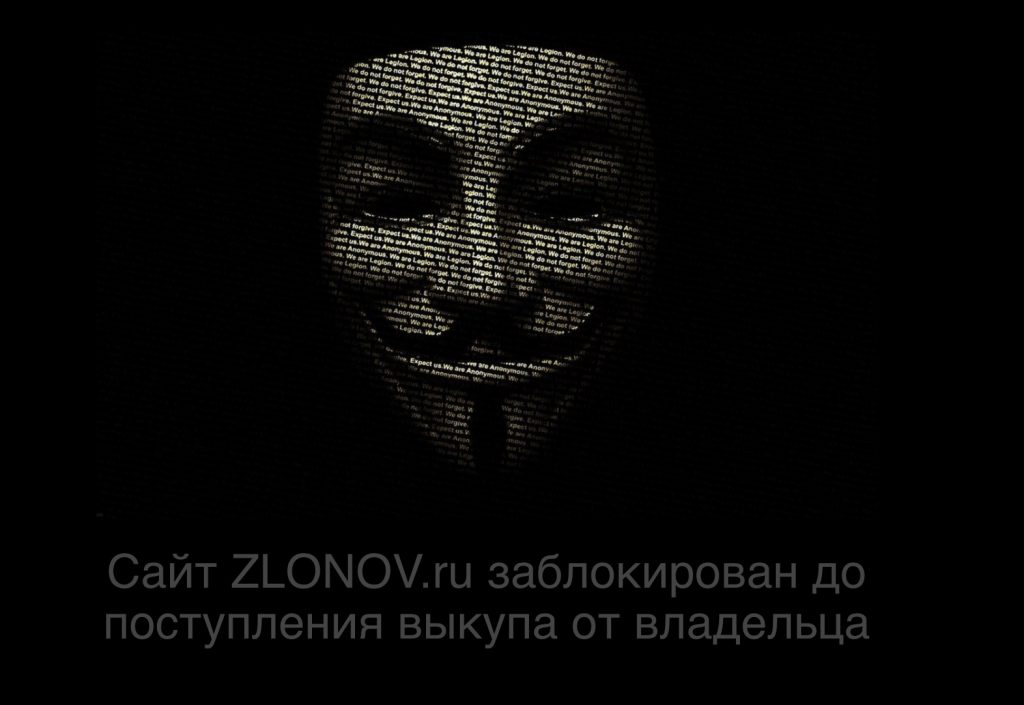

В день смеха 1 апреля ближе к вечеру поставил на ZLONOV.ru заглушку, имитирующую его взлом с целью получения выкупа.

Судя по комментариям в соцсетях, не все сразу догадались, что это шутка. Вообще, хорошо известно, что взломы часто случаются в ночь с пятницы на субботу, когда у злоумышленника есть два выходных дня со сниженной вероятностью их обнаружения. Сотрудникам, ответственным за безопасность, а также владельцам персональных сайтов в эти дни рекомендуется проявлять повышенную бдительность. Теперь вот думаю, что, пожалуй, 1 апреля тоже можно добавить к этому списку. Бдительные посетители сайта вполне могут принять взлом за первоапрельский розыгрыш и не уведомить владельца по альтернативным каналам. Из ближайших дат, таким образом, особенное внимание стоит обратить на 1 апреля 2023 года - это будет суббота.

Отдельно хочу поблагодарить коллег, друзей и знакомых, которые выразили обеспокоенность происходящим, и написали/позвонили, обращая моё внимание на эту странность, невзирая на текущую календарную дату. Специально выбрал конец рабочего дня, но оказалось, что и в это время сайтом пользуются как справочником и источником информации. Приятно =) И прошу прощения за доставленные неудобства!

Теперь ближе к самим рекомендациям. Не претендую на полноту и глубину охвата, но некоторый обязательный минимум того, что надо сделать, чтобы избежать неприятных ситуаций со взломом персонального сайта, назову. Да, акцент делаю именно на персональном сайте, так как всё же для компаний в силу и бюджета и ресурсов доступно гораздо больше вариантов.

Настройте резервное копирование

Регулярный бэкап - это то, что нужно настроить в первую очередь.

Резервное копирование можно делать встроенными в CMS-движок сайта средствами, специальным плагином, через инструментарий, предлагаемый хостером/сервис-провайдером, или любым другим удобным способом. Даже если за бэкап нужно будет доплатить что-то сверху, нет никакого смысла экономить на этом. Лишиться разом всего своего контента - так себе перспектива.

И не стоит хранить только одну последнюю резервную копию - в случае сбоя в ней будет не менее обидно.

Рекомендация со звёздочкой - стоит хотя би иногда проверять, что механизм создания резервных копий работает и создаваемые бэкапы корректны. Например, делать тестовое восстановление данных из резервной копии.

Кстати, владельцам блогов не на собственных движках, а на блог-платформах тоже стоит не пренебрегать этой рекомендацией. Например, пользователи Blogpsot часто ли сюда заходят: Настройки -> Другое -> Импорт и резервная копия -> Сохранить резервную копию?

Регулярно устанавливайте обновления

Одно из первых действий злоумышленника при взломе - это проверка наличия неисправленных уязвимостей. Да и любая обнаруженная уязвимость в каком-либо распространённом CMS-движке или плагине вполне может спровоцировать активный поиск отдельными личностями непропатченных web-сайтов, что приведёт к тому, что ваш персональный сайт падёт жертвой такого массового нецеленаправленного взлома.

Так что проверка наличия обновлений и их своевременная установка - это тоже обязательная рекомендация. В WordPress, к слову, обновления уже достаточно давно устанавливаются автоматически, но это не касается обновлений плагинов и тем.

Узнавать об обновлениях можно, как вариант, подписавшись на почтовую или RSS рассылку новостей по своей CMS-рассылке.

Ограничьте число используемых плагинов до необходимого минимума

Современные CMS-движки за счёт плагинов позволяют превратить персональный сайт во что угодно от простого блога до соцсети и от сайта-визитки до полноценного Интернет-магазина.

Вместе с тем любой новый плагин или расширение увеличивают поверхность атаки, упрощая жизнь злоумышленнику. Хорошей рекомендацией в этой связи является отключение и удаление неиспользуемых плагинов и максимальное использование встроенных механизмов вместо установки по плагину на каждый частный случай.

Исключением, пожалуй, могли бы стать плагины, направленные на повышение безопасности (ограничение числа попыток входа, усиление процесса аутентификации и проч.), но важно не просто их установить, но и соответствующим образом их настроить. Впрочем, это тема для отдельного разговора.

Замечу ещё, что, конечно, малопопулярные и неширокоиспользуемые плагины с меньшей вероятностью будут исследоваться злоумышленниками на предмет наличия в них уязвимостей (“овчинка выделки не стоит”), но и вероятность того, что наличие эксплуатируемой в них уязвимости быстро заметят, тоже мала именно из-за низкой их популярности. Распространённые плагины привлекают к себе больше внимания, проблемы с ними быстрее исправят, но и возможностей пострадать, попав под уже упомянутый массовый взлом, тоже гораздо больше.

Так что не так уж важна популярность плагина - увеличение поверхности атаки оно и есть увеличение поверхности атаки.

Усильте аутентификацию

Моя исторически любимая рекомендация.

Для административного аккаунта в CMS, личного кабинета на сайте сервис-провайдера и учётной записи на сервере (если, например, используется не виртуальный хостинг) настоятельно рекомендуется использовать сложный и неповторяющийся на других сервисах и сайтах пароль.

Опционально желательно настроить двухфакторную аутентификацию (при наличии такой возможности). Про двухфакторную аутентификацию для WordPress писал здесь.

Наконец, ограничение количества попыток входа (защита от атак методом перебора паролей) тоже крайне полезно сделать.

Никогда не платите вымогателям

Самый неоднозначный совет для тех, у кого нет резервной копии. Тем не менее, важно помнить, что каждый заплативший выкуп спонсирует злоумышленников, позволяя им и дальше заниматься своей деятельностью.

В конце концов, всё сбросить и начать с чистого листа - порой не самый плохой вариант. Зато карму не испортите: меньше доход вымогателей - меньше смысла им заниматься взломом - меньше пострадавших от них в дальнейшем.

Комментарии из Telegram

Комментарии ВКонтакте