ИБ АСУ ТП на PHDays

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

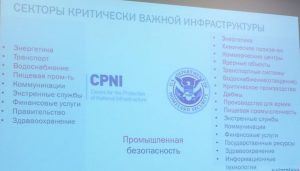

Тема информационной безопасности промышленных систем автоматизации не была центральной на Positive Hack Days, но в ряду других была представлена достаточно широко, хотя и концентрировалась преимущественно в первом дне мероприятия.

Начну с того, что всем желающим предлагалось взломать электрическую подстанцию в рамках конкурса Digital Substation Takeover. На стенде были представлены реальные коммутаторы, сервера, контроллеры и устройства релейной защиты, поэтому выглядел он внушительно. По комментариям представителей отрасли электроэнергетики хакеры, сидящие на пуфиках и ломающие реальное оборудование, впечатление производят. При этом, к слову, по замыслу организаторов, одной из задач было продемонстрировать то, что для взлома промышленных систем вовсе не обязательно хорошо представлять себе, как они на самом деле работают.

[caption id=”attachment_6624” align=”aligncenter” width=”500”] Digital Substation Takeover на PHDays[/caption]

Digital Substation Takeover на PHDays[/caption]

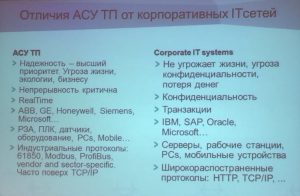

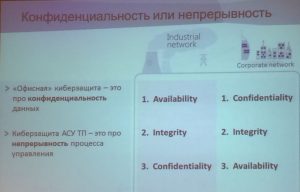

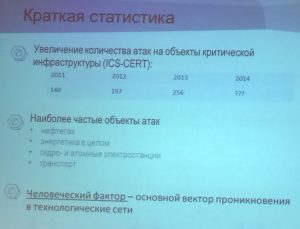

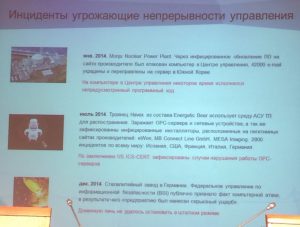

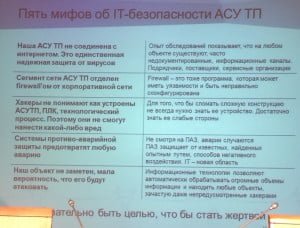

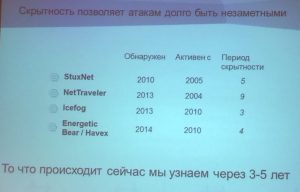

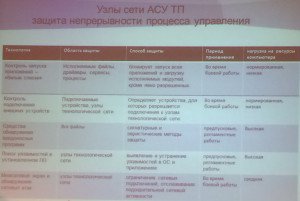

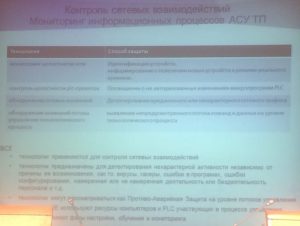

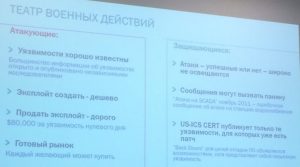

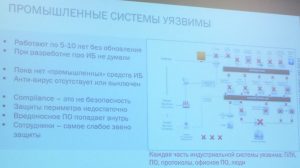

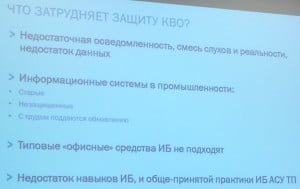

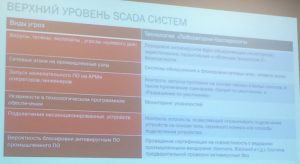

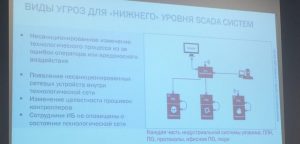

Из докладов, затрагивающих тематику безопасности АСУ ТП, центральным я бы назвал выступление Андрея Духвалова “Технологии защиты непрерывности процесса управления АСУ ТП”. Речь шла об основных отличиях промышленных и ИТ сетей, была приведена статистика и примеры задокументированных инцидентов. В заключение Андрей предложил основные подходы к защите узлов сети АСУ ТП и сетевых взаимодействий между ними. Некоторые слайды из презентации ниже на фотографиях экрана (пока, к сожалению, в таком качестве, презентации ещё не выложены).

Мне понравился тезис о том, что атаки в промышленных сетях не бывают мгновенными, а развиваются даже медленнее, чем в классических офисных сетях. При этом за счёт постоянного мониторинга такие атаки можно обнаружить и предотвратить на самых ранних этапах. Чем ещё хорош мониторинг, так это тем, что в отличие от решений по предотвращению никакого воздействия на технологические процессы при этом не оказывается. Ровно такой подход, кстати, используется УЦСБ в концепции комплекса оперативного мониторинга и контроля защищенности АСУ ТП - DATAPK и возник он (подход) исключительно из практики и на основе наработанного опыта.

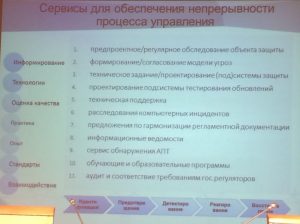

Доклад Константина Каманина “Портфель решений «Лаборатории Касперского» для защиты АСУ ТП” был не столько про продукты, сколько именно что про решения - связку продуктов и услуг. Такой подход понятен, ведь в силу общей недостаточной проработанности тематики и большого числа вариативности технологических процессов предложить решение-из-коробки для ИБ АСУ ТП пока без предварительного аудита/обследования сложно.

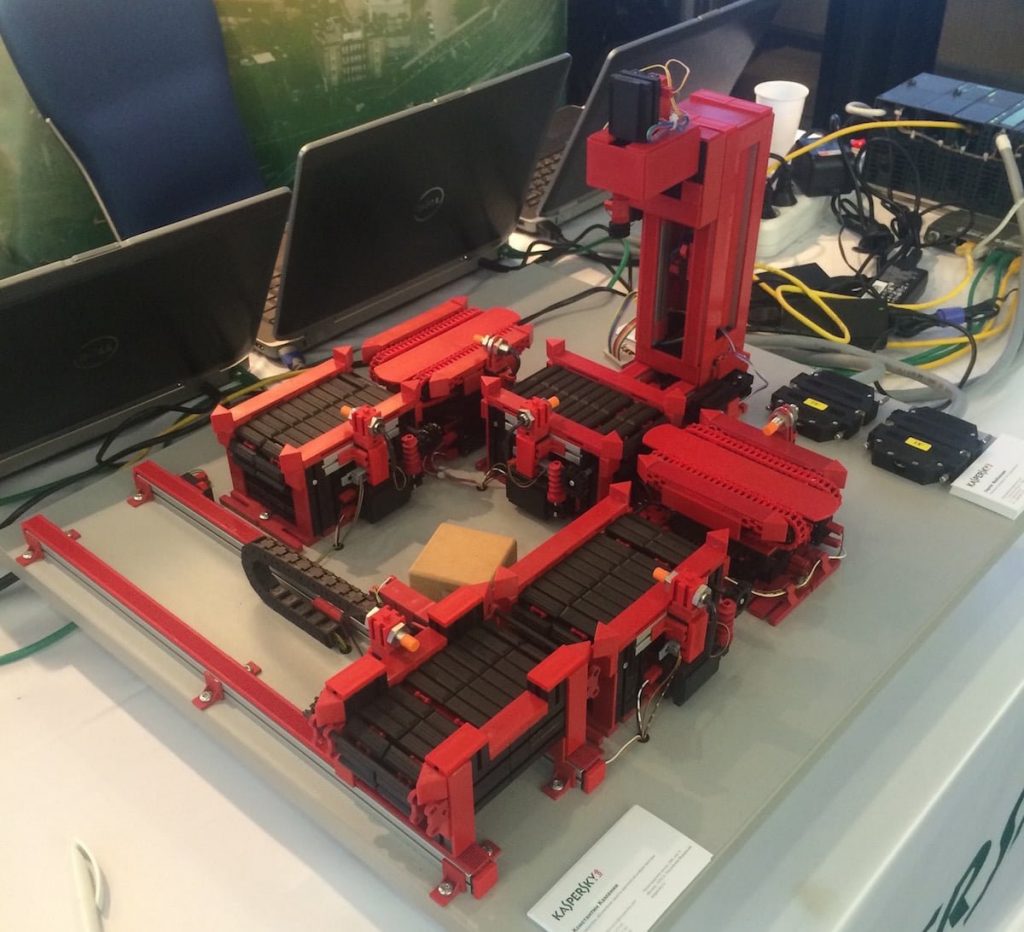

Посмотреть продукт Kaspersky TMS можно было на их стенде с макетом деревообрабатывающего завода. Про ЩИТ и совместные разработки, кстати, уже не упоминают, но никто особо и не спрашивает.

[caption id=”attachment_6650” align=”aligncenter” width=”500”] Макет деревообрабатывающего завода для демонстрации подхода к ИБ АСУ ТП[/caption]

Макет деревообрабатывающего завода для демонстрации подхода к ИБ АСУ ТП[/caption]

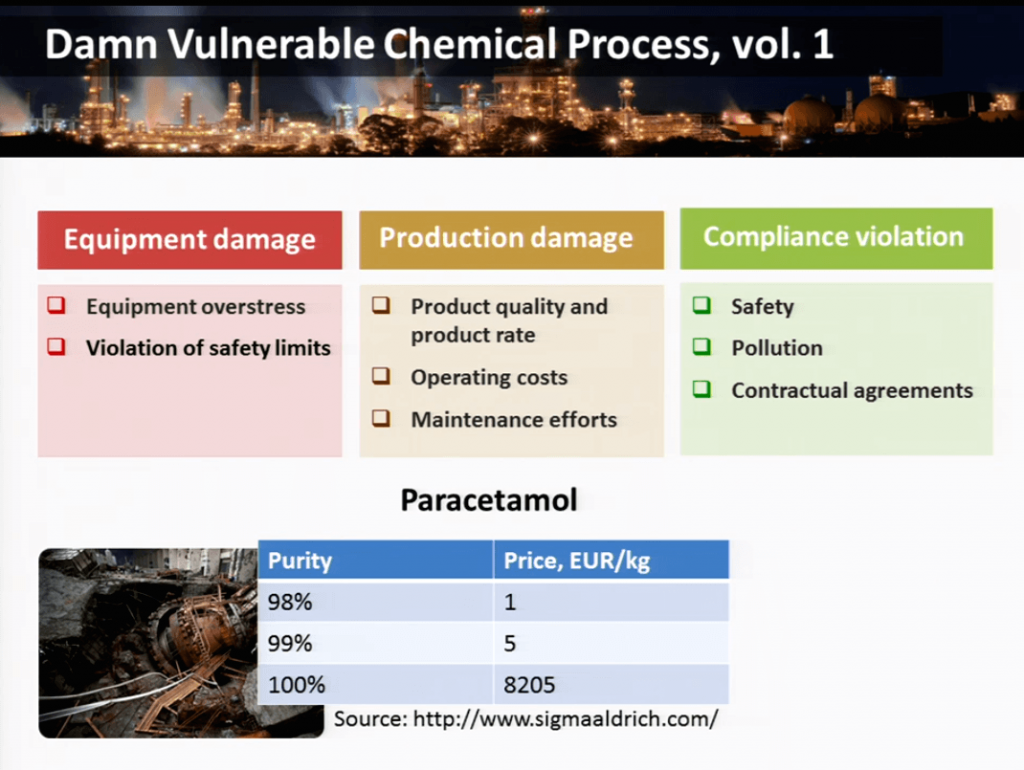

Интересный доклад был от Марины Кротофил: “Этот чертов уязвимый химический процесс”. На примере химического завода она наглядно показала, что чем лучше хакер понимает суть технологического процесса, тем больший экономический ущерб он может нанести. Выведенное из строя оборудование быстро обнаружат и заменят, а вот изменённый режим функционирования, ухудшающий качество или количество продукции на выходе, может оставаться незамеченным достаточно долго, нанося ущерб ежедневно.

[caption id=”attachment_6658” align=”aligncenter” width=”500”] Потенциальные последствия от реализации атак на АСУ ТП[/caption]

Потенциальные последствия от реализации атак на АСУ ТП[/caption]

Тематика безопасности АСУ ТП затрагивалась и в рамках других докладов. Вот например, статистика от представителей Positive Technologies.

Можно ещё почитать впечатления от PHDays (первый день) Сергея Борисова.

Про другие ближайшие мероприятия по теме ИБ АСУ ТП писал здесь.

Комментарии из Telegram

Комментарии ВКонтакте