Отчёт ICS-CERT за ноябрь-декабрь 2016 — Реклама, статистика, модель Пердью и архитектура от NRC

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

Очередной отчёт ICS-CERT Monitor (остальные можно найти по тегу ICS-CERT Monitor) конца прошлого года получился не самым информативным.

Существенную часть отчёта заняла реклама:

- апрельского мероприятия Industrial Control Systems Joint Working Group (ICSJWG) 2017 Spring Meeting и тренингов Industrial Control Systems Cybersecurity (301) Training.

- профессионального сервиса ICS-CERT по техническому анализу и других услуг ICS-CERT: Design Architecture Review (DAR), Network Architecture Verification and Validation (NAVV),

- деятельности самой ICS-CERT через предоставление отчёта за прошедший период об оказанных её специалистами услуг (в том числе DAR и NAVV) в разрезе секторов промышленности, подборку опубликованных сообщений об уязвимостях (Advisories) и прочих отчётов, например, совместного с NCCIC отчёта Malware Trends White Paper,

- программы PCII Program (программа по добровольному обмену информацией о критической инфраструктуре с гарантией нераскрытия чувствительной её части никому, кроме государства),

- специалистов (hall of fame), помогающих с раскрытием уязвимостей, в числе которых целых три представителя Лаборатории Касперского (представителей других российских компаний в этот раз не упомянули).

Из оставшегося наиболее интересна, пожалуй, статистика за 2014-16 года. В таблице с данными с десяток разных показателей, но наиболее важные из них, на мой взгляд, это число зафиксированных инцидентов и выявленных уязвимостей:

[caption id=”attachment_9991” align=”aligncenter” width=”711”] ICS-CERT - число зафиксированных инцидентов и выявленных уязвимостей[/caption]

ICS-CERT - число зафиксированных инцидентов и выявленных уязвимостей[/caption]

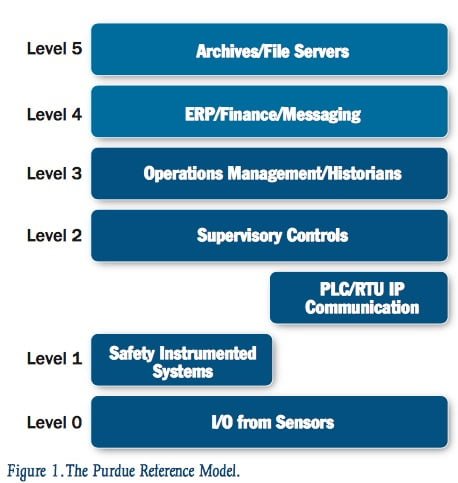

Также в отчёте приводится Эталонная модель Пердью (встречал вариант Пурдью) - Purdue Reference Model, в соответствии с которой реализуется принцип эшелонированной защиты (Defense in Depth) с краткими пояснениями для каждого из её уровней:

[caption id=”attachment_9992” align=”aligncenter” width=”458”] Эталонная модель Пердью (Purdue Reference Model)[/caption]

Эталонная модель Пердью (Purdue Reference Model)[/caption]

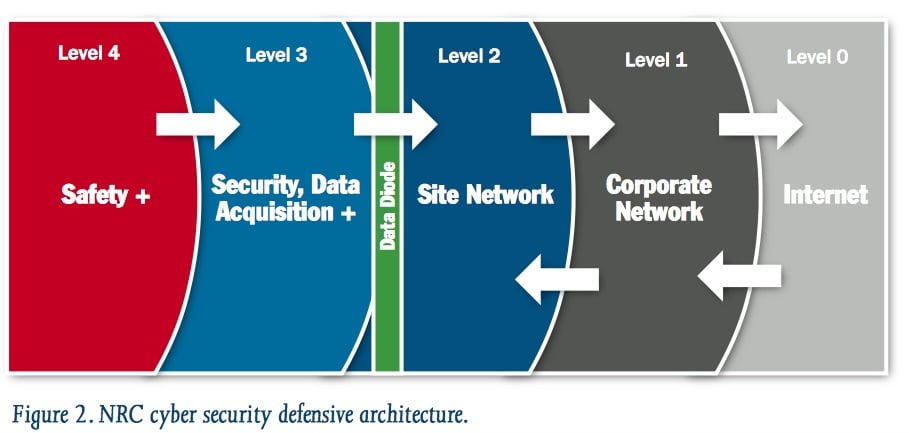

Далее эта модель сравнивается с тем подходом, который в своих рекомендациях даёт Комиссия по ядерному регулированию США (Nuclear Regulatory Commission - NRC):

[caption id=”attachment_9993” align=”aligncenter” width=”909”] Архитектура безопасности из рекомендаций Комиссии по ядерному регулированию США[/caption]

Архитектура безопасности из рекомендаций Комиссии по ядерному регулированию США[/caption]

На схеме стрелки означают направление потоков данных. ICS-CERT обращает внимание, что в этой архитектуре уровни пронумерованы в обратном направлении (на 4-м уровне находятся наиболее критичные активы), что по их мнению может привести к путанице при общении специалистов по кибербезопасности не из атомной отрасли (в США большинство организаций из критической инфраструктуры применяют именно модель Пердью) с их коллегами, следующими рекомендациям Комиссии по ядерному регулированию США. Нам это замечание не так важно, но сами модели интересны.

Собственно, больше в этом отчёте ничего и нет. Ссылки на обзоры некоторых других отчётов ниже:

- Отчёт ICS-CERT за май-июнь 2016 — Shodan, взгляд врага и что болит в АСУ

- Отчёт ICS-CERT за январь-февраль 2016 — WiFi, модемы, TeamViewer и прочие ужасы ИБ АСУ ТП

- Отчёт ICS-CERT за ноябрь-декабрь 2015 — Статистика инцидентов кибербезопасности АСУ ТП

- Отчёт ICS-CERT за июль-август 2015

- Отчёт ICS-CERT за май-июнь 2015

Комментарии из Telegram

Комментарии ВКонтакте