Отчёт ICS-CERT за май-июнь

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

Команда экстренного реагирования на киберугрозы промышленных систем управления ICS-CERT (Industrial Control Systems Cybersecurity Emergency Response Team) выпустила свежий отчёт по итогам прошедших двух месяцев: ICS-CERT Monitor ICS-MM201506.

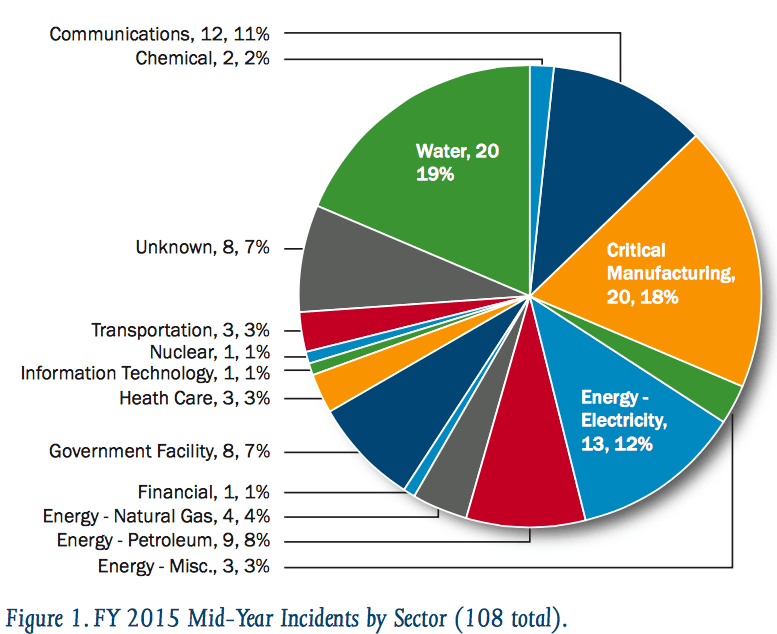

Данный отчёт в числе прочего содержит статистику по инцидентам за первую половину 2015 финансового года (октябрь 2014 - апрель 2015). Представлена информация по 108 инцидентам (чуть меньше, чем в 2014 году) в разрезах: по отраслям (секторам), по источникам информации и по векторам атак.

Наибольшее число инцидентов в промышленных системах управления в этот период зафиксировано в энергетике, водоснабжении/водоотведении и критическом производстве (Critical Manufacturing) - три этих сектора в сумме составляют 49%.

[caption id=”attachment_7032” align=”aligncenter” width=”500”] ICS-CERT Распределение инцидентов по отраслям FY 2015 Mid-Year[/caption]

ICS-CERT Распределение инцидентов по отраслям FY 2015 Mid-Year[/caption]

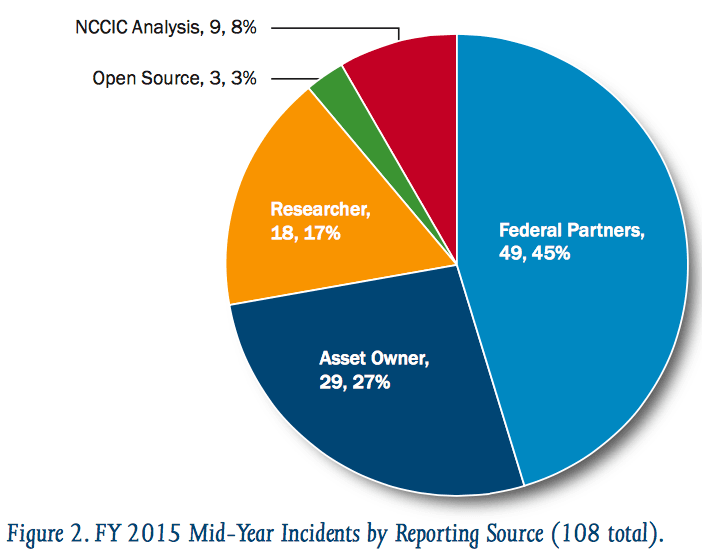

Говоря об источниках информации об инцидентах, команда ICS-CERT отмечает некоторое снижение доли непосредственно владельцев промышленных систем управления, указывая на то, что основными источниками являются партнёры (государственные) ICS-CERT, исследователи и открытые источники информации.

[caption id=”attachment_7033” align=”aligncenter” width=”500”] ICS-CERT Распределение инцидентов по источникам FY 2015 Mid-Year[/caption]

ICS-CERT Распределение инцидентов по источникам FY 2015 Mid-Year[/caption]

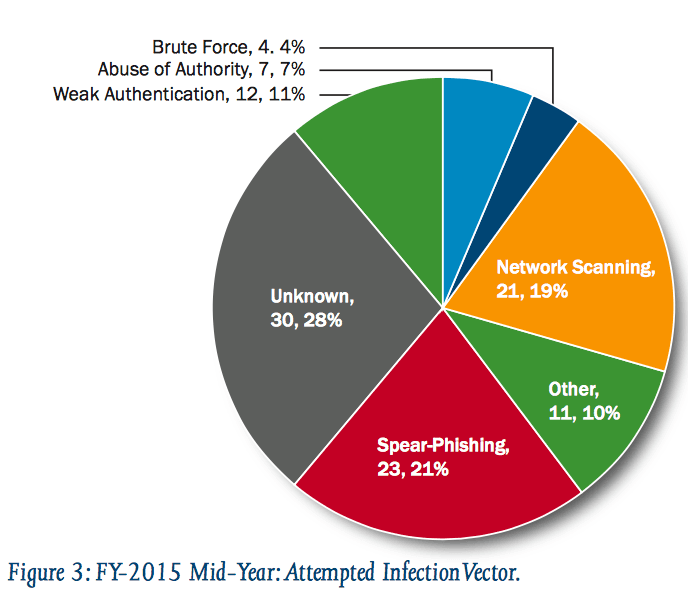

Среди используемых техник/векторов атаки на промышленные системы управления указаны: целевой фишинг (spear phishing), слабая аутентификация, сетевое сканирование и внедрение SQL-кода.

[caption id=”attachment_7034” align=”aligncenter” width=”500”] ICS-CERT Распределение инцидентов по векторам атак FY 2015 Mid-Year[/caption]

ICS-CERT Распределение инцидентов по векторам атак FY 2015 Mid-Year[/caption]

Помимо статистики в отчёте содержатся и рекомендации. Например, пециалисты ICS-CERT рекомендуют вообще отключать промышленные сети управления от сети Интернет (If You’re Connected, You’re Likely Infected!) и, основываясь на собственном опыте исследований, лучших практиках и анализе инцидентов, дают следующие рекомендации для повышения безопасности при использовании удалённых подключений:

- Располагайте сети и устройства управления за межсетевыми экранами и изолируйте их от корпоративной сети.

- Совместно с системным интегратором или администратором сети выявите все удалённые точки доступа в вашей сети, чтобы определить потенциально уязвимые подключения к сети Интернет.

- Если вам требуется удаленный доступ, используйте безопасные методы, такие как виртуальные частные сети (VPN), но учитывайте, что степень защищённости VPN определяется степенью защищённости подключаемых устройств.

- Удалите, отключите или переименуйте любые встроенные по умолчанию учётные записи везде, где это возможно.

- Применяйте политики, требующие использования надёжных паролей.

- Ведите журналирование и отслеживайте неудачные попытки входа для обнаружения атак методом перебора.

- Отслеживайте создание привилегированных учётных записей третьими сторонами (поставщики, подрядчики и пр.)

Полностью отчёт доступен по ссылке, архив прошлых отчётов доступен на сайте в разделе ICS-CERT Monitor Newsletters.

Также по теме безопасности промышленных систем управления можно посмотреть:

Комментарии из Telegram

Комментарии ВКонтакте