Hacking Team. Факты и ссылки.

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

[box type=”info” style=”rounded”]UPD. 10.07.2015 Добавлены: ссылка на полнотектовый поиск по всем электронным письмам, уточнённая информация по ИнфоТеКС/Квант/ФСБ и раздел про русского автора эксплойтов.[/box]

Сейчас много пишут про взлом в прошлое воскресенье 5 июля итальянской компании Hacking Team, разрабатывающей на заказ программное обеспечение для слежки с функционалом, аналогичным по своей сути вредоносному программному обеспечению: сбор различных данных на компьютере с последующей их отправкой на удалённый сервер, кейлоггер, запись телефонных разговоров, сохранение данных камеры устройства и т. д.

Hacking Team, официально предлагающую через свой сайт программы-шпионы под самые разные платформы (Windows, Linux, OS X, Android, BlackBerry, iOS), позиционировала свои разработки как продукты для правоохранительных органов и спецслужб различных государств. Конкретный список клиентов и многая другая информация теперь стали достоянием общественности.

Ниже приведены основные факты и ссылки на дополнительные материалы по данному взлому.

Что украли?

Всего было украдено около 400 ГБ данных, среди которых: пароли от сайта компании, учётные данные её членов с различных веб-сервисов, включая социальные сети, исходный код основного продукта компании — шпионского ПО, переписка с клиентами, данные о контрактах Hacking Team, включая заключенные договора на продажу кибер-изделий различным государствам, а также большое количество другой информации, связанной с деятельностью компании.

Как взломали?

Точной информации на данный момент нет. Высказываются предположения, что были взломаны аккаунты системных администраторов Hacking Team - Кристиана Поцци (Christian Pozzi) и Мауро Ромеро (Mauro Romeo), с компьютеров которых был доступ ко всем внутренним корпоративным документам.

Где скачать?

400 ГБ доступны в виде torrent-файла, magnet-ссылка на него выложена здесь. Полное содержимое всего файлового массива с возможностью скачать каждый файл по отдельности доступно по ссылке: ht.transparencytoolkit.org

На сайте WikiLeaks выложено более миллиона писем из архива Hacking Team с поиском по отправителю, получателю, вложениям и возможностью полнотекстового поиска: https://wikileaks.org/hackingteam/emails/

Любопытные факты

Российские заказчики Hacking Team

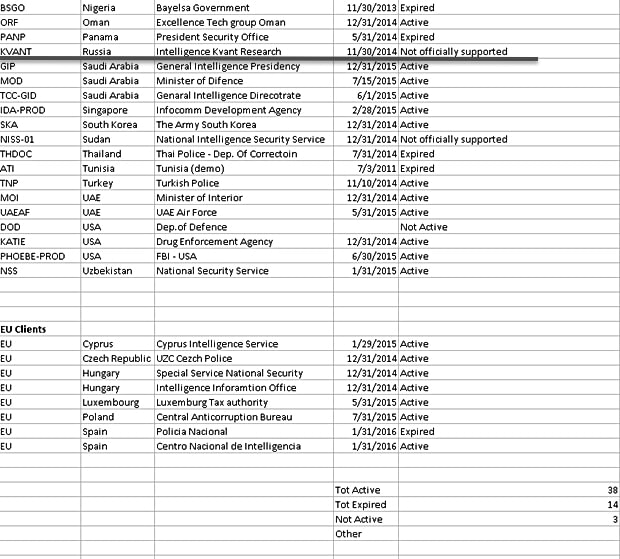

Всего, согласно опубликованной таблицы заказчиков, Hacking Team сотрудничала с правительствами и организациями из более чем 30 государств, среди которых также присутствовал и российский KVANT (речь, видимо, про ФГУП НИИ Квант) с не до конца ясной пометкой «Официально не поддерживается/Not officially supported».

[caption id=”attachment_7045” align=”aligncenter” width=”500”] КВАНТ сотрудничал с Hacking Team[/caption]

КВАНТ сотрудничал с Hacking Team[/caption]

Более глубокое изучение утёкших файлов показало, что «Квант» покупал шпионское программное обеспечение не самостоятельно, а через компанию «ИнфоТеКС», которая подтвердила факт такой покупки, что является ещё одним аргументом в пользу подлинности утекших данных. Согласно утекшему файлу Customer History.xlsx компания ИнфоТеКС выплатила HackingTeam в 2012-2014 годах более 450 тысяч евро, что, конечно, делает ей честь, ведь по словам её представителя компания ИнфоТеКС таким образом инвестировала в свою экспертизу:

«Являясь разработчиком средств защиты информации в том числе и для мобильных платформ iOS, Android, компания серьезно озабочена отрицательными последствиями применения систем, подобных RCS, против интересов своих заказчиков, среди которых множество российских государственных организаций и структур, — сообщили Forbes в компании. — Приобретение RCS и изучение принципов функционирования этого решения способствовало повышению уровня экспертизы компании в области практической информационной безопасности и увеличению уровня защищенности собственных продуктов».

Вопрос с причастностью к данной покупке Кванта прокомментирован не был. Тем не менее, во всплывшей переписке между сотрудниками Hacking Team, Кванта и ИнфоТеКСа связь прослеживается: R: RE: I: RE: RE: Отправка: Docs, I: R: R: HT Documentation.

Вообще, считается, что ФГУП НИИ Квант подконтролен ФСБ России, которая, опять же, судя по переписке, активно интересовалась разработками Hacking Team (Re: I: Successful RCS demo in Moscow), первоначально действуя через израильского реселлера NICE, но в итоге закупила напрямую (через ИнфоТекс?)

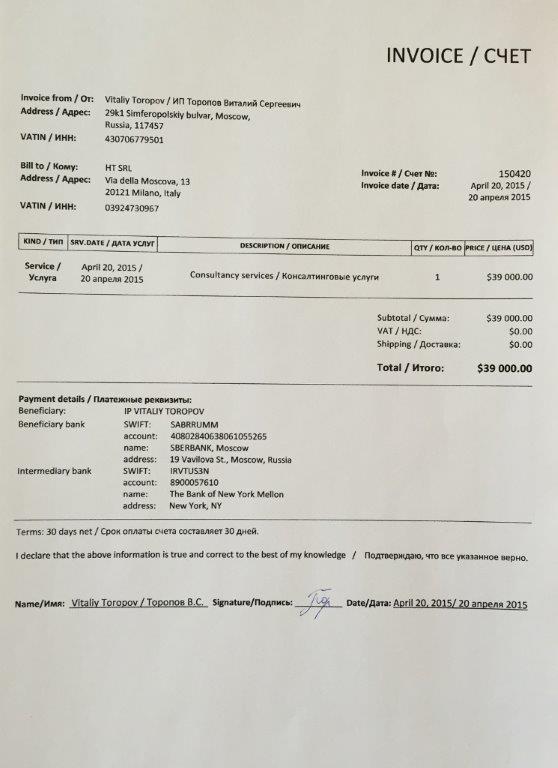

Российский разработчик эксплойтов

Среди утёкшей информации обнаружились следы некоего Vitaliy Toropov (известен даже его адрес электронной почты tovis@bk.ru), который, судя по документам, и являлся основным автором эксплойтов для Hacking Team. Было обнаружено несколько открытых публикаций от имени Виталия Торопова с информацией о ранее найденных им уязвимостях (пример 1, пример 2), но, видимо, продажи для Hacking Team оказались более прибыльными:

[caption id=”attachment_7101” align=”aligncenter” width=”500”] Счёт за “консалтинговые” услуги Виталия Торопова[/caption]

Счёт за “консалтинговые” услуги Виталия Торопова[/caption]

неВзлом iPhone

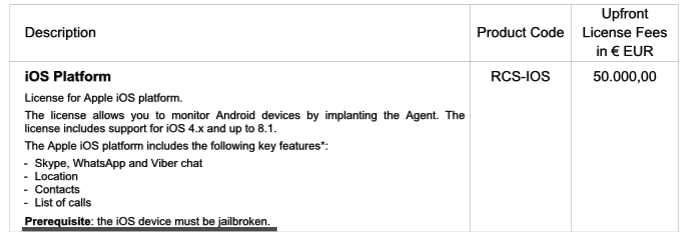

Hacking Team имела официальный сертификат разработчика Apple, что позволяло подписывать приложения для iOS и OS X. В App Store размещать такие приложения было нельзя, но, например, локально установка должна была проходить без особых проблем. Достаточно оперативно, уже 7 июля, данный сертификат у Hacking Team был отозван с указанием причины: компрометация. Вообще, компания Apple уделяет пристальное внимание безопасности своих платформ, о чём косвенно свидетельствует тот факт, что программное обеспечение от Hacking Team для iOS обязательно требует наличие джейлбрейка (jailbreak) на устройстве:

[caption id=”attachment_7049” align=”aligncenter” width=”500”] Программа слежения для iOS требует наличие jailbreak[/caption]

Программа слежения для iOS требует наличие jailbreak[/caption]

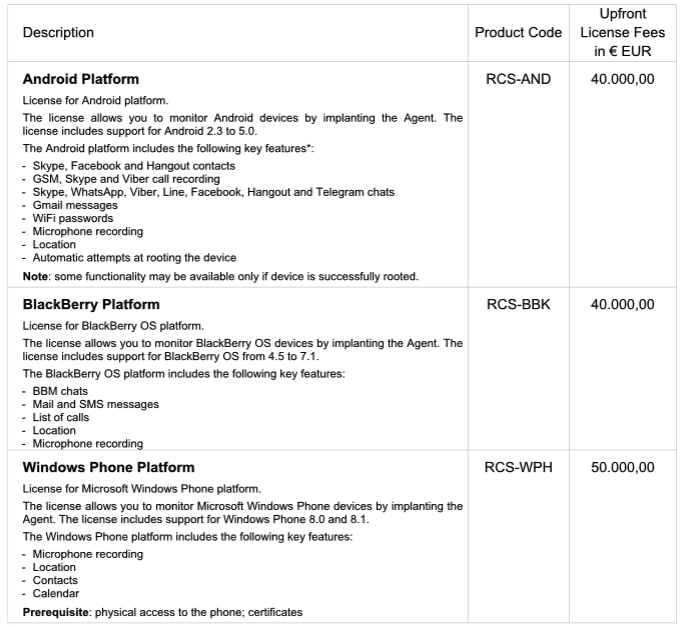

Агент для Android требует “rooted” лишь для части функций, для BlackBerry никаких требований не предъявляется, и, к чести Windows Phone, для установки агента на эту платформу нужен физический доступ и сертификат (для подписи приложения).

[caption id=”attachment_7080” align=”aligncenter” width=”500”] Требования для установки агента от Hacking Team[/caption]

Требования для установки агента от Hacking Team[/caption]

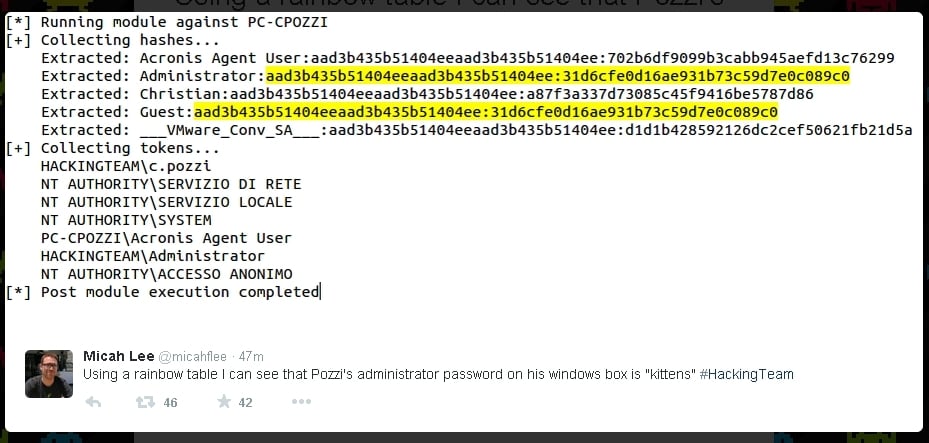

Сапожник без сапог

Забавно, но пароли, которые выбирали сотрудники Hacking Team, на удивление крайне слабы, например: HTPassw0rd, Passw0rd!81, Passw0rd, Passw0rd!, Pas$w0rd. В качестве своего пароля администратора Кристиан Поцци и вовсе использовал слово “kittens”.

[box type=”info” style=”rounded”]UPD. 22.07.2015 Пример на картинке не совсем корректен - см. комментарий от Andrey Gladkikh к этой записи.[/box]

[caption id=”attachment_7057” align=”aligncenter” width=”500”] Пароль “котята”[/caption]

Пароль “котята”[/caption]

Слежение за следящими

В ходе анализа утёкшей информации исследователи выяснили, что во всём производимом Hacking Team программном обеспечении для слежки встроен бэкдор, который позволяет удалённо деактивировать или приостановить работу этого ПО. При этом собираемые данные специальным образом помечаются, что позволяет в дальнейшем установить и того, кто использовал конкретный экземпляр ПО и его жертву. Вот, например, как (предположительно) помечал всё экземпляр ПО, переданный ФГУП НИИ Квант: whP1Z114 => kvant и Fifn91xX=>kvant.

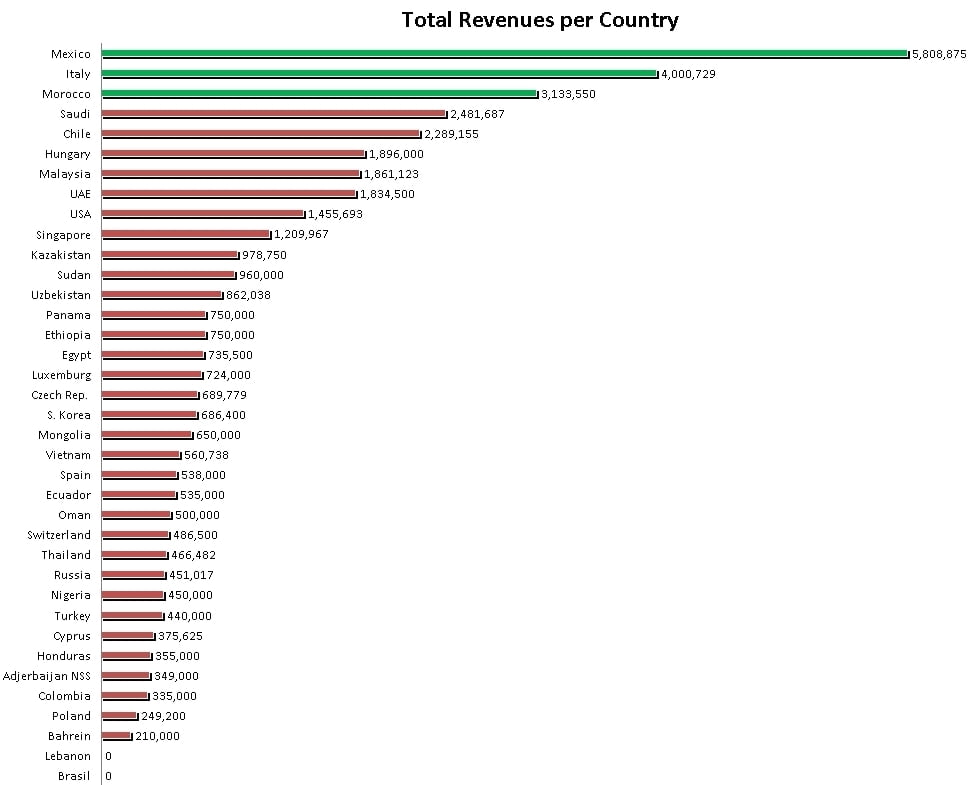

Суммарная выручка с детализацией по странам

[caption id=”attachment_7058” align=”aligncenter” width=”500”] Суммарная выручка с детализацией по странам, EUR[/caption]

Суммарная выручка с детализацией по странам, EUR[/caption]

Вся сумма по России - единственный клиент Квант, затраты Мексики, Италии и Морокко впечатляют.

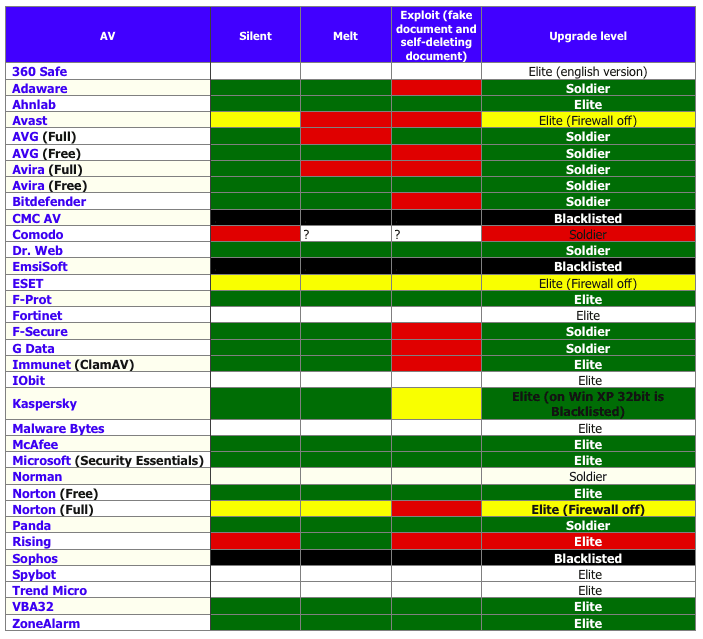

Рейтинг антивирусов

В рамках тестирования собственного ПО на его детектируемость популярными антивирусами Hacking Team для внутреннего использования составили своеобразный рейтинг антивирусного программного обеспечения. Информация актуальна по состоянию на 16 июня 2015 года. Тестирование проводилось на Windows 7, 64bit.

[caption id=”attachment_7055” align=”aligncenter” width=”500”] Сравнительный тест популярных антивирусов от разработчика кибероружия Hacking Team[/caption]

Сравнительный тест популярных антивирусов от разработчика кибероружия Hacking Team[/caption]

Значения цветов следующие:

- Зелёный — антивирус никак не реагирует на запуск агента.

- Жёлтый — агент устанавливает соединение с сервером, но иногда могут появляться предупреждения антивируса, или же антивирус имеет нестандартную конфигурацию (т.е. межсетевой экран отключен).

- Чёрный — агент не может установить соединение с сервером, но нет и предупреждений антивируса, или же агент находится в чёрном списке антивируса.

- Красный — агент не может установить соединение с сервером, появляются предупреждения антивируса (агент детектируется как вредоносный).

Варианты тестировавшихся агентов:

- Solider — стандартная версия агента.

- Elite — продвинутая версия агента.

Дополнительно приведены результаты для платформ OS X (ни один из антивирусов не реагирует) и Android (аналогичная ситуация, правда есть пара нетестировавшихся антивирусов):

Антивирусы для OS X

- Kaspersky Security - Elite, Green

- Intego VirusBarrier X8 - Elite, Green

- Avira Mac Security - Elite, Green

- Sophos Anti-Virus - Elite, Green

- ClamXav - Elite, Green

- Eset Cyber Security - Elite, Green

- Avast! Free Antivirus - Elite, Green

- Dr.Web for Mac OS X - Elite, Green

Антивирусы для Android (последний тест: версия ПО 9.6 от 19 марта 2015)

- 360 - Green

- Ahnlab - Untested

- Avast - Green

- AVG - Green

- AVIRA - Green

- Eset - Green

- Fsecure - Untested

- Lookout - Green

- Norton - Green

- NQ Mobile Security & Antivirus - Untested (New)

Материалы по теме

Русскоязычные

- Хакеры взломали компьютеры Hacking Team, разрабатывающей шпионский софт для спецслужб, Ведомости

- Взлом Hacking Team стал крупнейшей утечкой со времён Сноудена, Компьютерра

- Кибергруппа Hacking Team подверглась масштабному взлому, ХабраХабр

- Сравнительный тест популярных антивирусов от разработчика кибероружия Hacking Team, ХабраХабр

- Руткит Hacking Team прописывается в BIOS и выдерживает смену HDD, Хакер

- ФБР и Hacking Team работали над деанонимизицией tor-юзеров, Хакер

- Шпионский след: у итальянской кибергруппы оказались российские госзаказчики, Forbes

- Российский заказчик Hacking Team подтвердил приобретение шпионского ПО, Forbes

- Описание Spyware от HackingTeam, SecureList

- Неизвестные взломали сеть поставщика шпионского ПО для правительственных спецслужб, SecurityLab

- Hacking Team порекомендовала клиентам приостановить использование ее продукции, SecurityLab

- Среди похищенных у Hacking Team данных обнаружили эксплоиты для уязвимостей нулевого дня, SecurityLab

- Обнародован сравнительный анализ популярных антивирусов от Hacking Team, SecurityLab

- Hacking Team продавала шпионское программное обеспечение ФСБ, SecurityLab

- 400 Гб конфиденциальных данных утекли из Hacking Team, Threatpost

- iPhone – крепкий орешек для Hacking Team, Threatpost

- Flash 0-day от Hacking Team добавлена в эксплойт-паки, Threatpost

- СМИ: Разработчик программ для государственной слежки Hacking Team сотрудничал с предприятием «Ростеха», TJ

Англоязычные

- Документы HackingTeam, опубликованные на сайте WikiLeaks

- Hacking Team, the Surveillance Tech Firm, Gets Hacked, The Wall Street Journal

- Hacking Team hacked, attackers claim 400GB in dumped data, CSO

- Hacking Team responds to data breach, issues public threats and denials, CSO

- Wikileaks Release: Hacking Team Says It Sold Spyware To FSB, Russia's Secret Police, Forbes

- Hacking Team Is Hacked, Bruce Schneier

- More on Hacking Team, Bruce Schneier

Комментарии из Telegram

Комментарии ВКонтакте