Выгорание персонала ИБ АСУ ТП

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

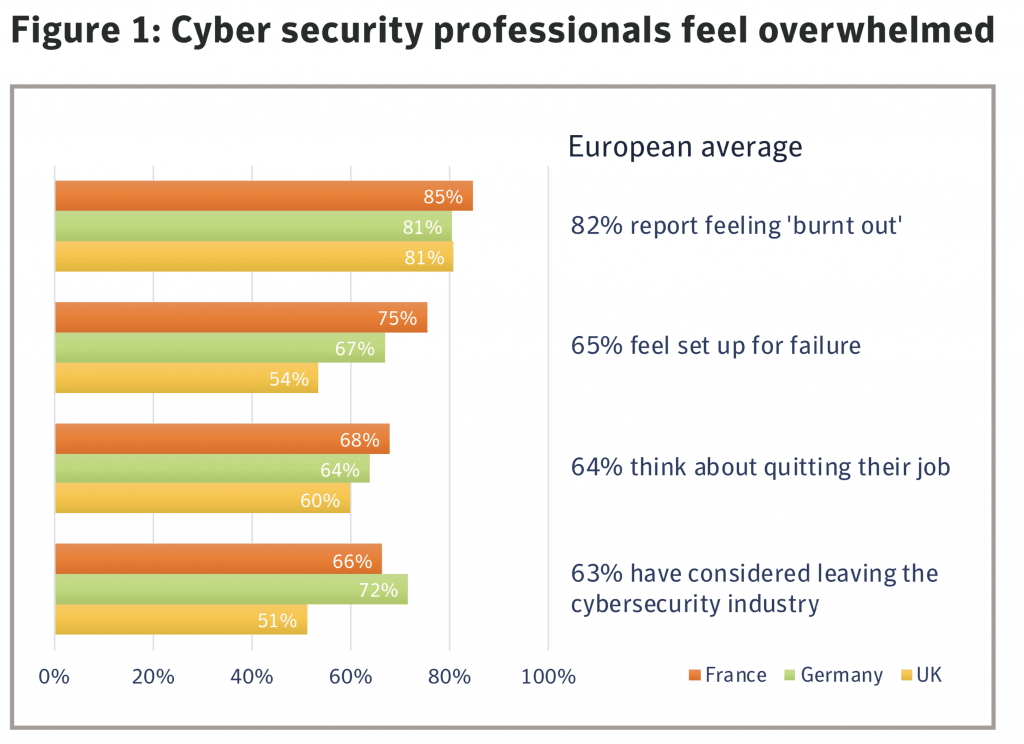

В исследовании High Alert: Tackling Cyber Security Overload in 2019, проведённого Symantec с целью выявить актуальные проблемы кибербезопасности, приводятся данные опроса более 3000 профессионалов в области кибербезопасности, работающих на руководящих должностях во Франции, Германии и Великобритании.

Выводы достаточно неутешительны.

Отрасль в кризисе. CISO и команды безопасности чувствуют себя отстающими от киберпреступников, не успевают за темпами технологических изменений и перегружены всевозможными уведомлениями и предупреждениями средств защиты.Хуже всего то, что профессионалы в области безопасности считают, что они буквально “доживают свои последние дни” из-за роста числа случаев выгорания. Мало того, что постоянное состояние повышенной готовности усиливает стресс, - по словам ведущего психолога, это резко повышает риск серьезных инцидентов кибербезопасности.

Возможно, что железобетонных оснований впрямую экстраполировать полученные результаты на наши реалии, да ещё и конкретно на область ИБ АСУ ТП, не так уж и много, но, с другой стороны, анализ причин такого положения дел показывает, что все они (причины) в полной мере имеют место и в нашей действительности. Более того, как будет видно ниже, именно на промышленных предприятиях оснований для выгорания более, чем достаточно.

Перегрузка и цена ошибки

Как видно на приведённой иллюстрации из отчёта Symantec - специалисты по информационной безопасности перегружены. Две трети (65%) лиц, принимающих решения в области кибербезопасности, считают, что находятся в положении, в котором обречены на провал. Кроме того, 82% ощущают «выгорание», 64% думают о том, чтобы уволиться с работы, а 63% и вовсе - уйти из отрасли.

Опасность такого перманентного состояния понятна - стресс влияет на способность человека принимать правильные решения, ухудшая память, нарушая рациональное мышление и отрицательно влияя на все основные когнитивные функции.

При этом в сфере кибербезопасности цена одной ошибки может быть слишком высока - как в плане карьеры самого сотрудника, так и с точки зрения организации, в которой он работает, а то для более широкого круга людей и общественных институтов.

Уместно будет напомнить, что Федеральный закон №187-ФЗ “О безопасности КИИ” вводит пять критериев значимости объектов КИИ, прямо коррелирующих с возможными последствиями:

- социальная значимость, выражающаяся в оценке возможного ущерба, причиняемого жизни или здоровью людей, возможности прекращения или нарушения функционирования объектов обеспечения жизнедеятельности населения, транспортной инфраструктуры, сетей связи, а также максимальном времени отсутствия доступа к государственной услуге для получателей такой услуги; - политическая значимость, выражающаяся в оценке возможного причинения ущерба интересам Российской Федерации в вопросах внутренней и внешней политики; - экономическая значимость, выражающаяся в оценке возможного причинения прямого и косвенного ущерба субъектам критической информационной инфраструктуры и (или) бюджетам Российской Федерации; - экологическая значимость, выражающаяся в оценке уровня воздействия на окружающую среду; - значимость объекта критической информационной инфраструктуры для обеспечения обороны страны, безопасности государства и правопорядка.

Ненулевая вероятность инцидента даже при принятии всех разумных мер вкупе с тяжестью последствий (особенно в промышленности) в свою очередь создаёт дополнительное психологическое давление, замыкая этот порочный круг.

Причины выгорания в ИБ АСУ ТП

В отчёте Symantec не выделяются отдельно опрашиваемые, работающие в сфере промышленной кибербезопасности, но в этой сфере ситуация во многом даже ещё сложнее. Ниже, говоря о причинах такого состояния дел, будем отдельно выделять особенности, характерные для ИБ АСУ ТП.

Киберугрозы и риски меняются ежедневно

Растущий объём угроз (в том числе из-за постоянно выявляемых новых уязвимостей) и повышение уровня сложности атак в ИБ АСУ ТП из года в год отмечается во многих отечественных и западных аналитических отчётах.

Киберпреступность сегодня по степени своей мотивации и методам работы более сравнима с крупными организациями, всё дальше отходя от расхожего стереотипного хакера-одиночки в капюшоне.

Нарастающая сложность технологий, применяемых в промышленных системах, в свою очередь расширяет поверхность атак, создавая новые риски там, где раньше использовались некомпьютеризированные подходы или отсутствовало постоянное сетевое взаимодействие с внешним миром.

К сожалению, далеко не всегда специалисты по кибербезопасности располагают эффективными инструментами для противодействия.

Рассмотрим, к примеру управление уязвимостями. В промышленных системах регулярная оперативная установка обновлений - достаточно дорогостоящее удовольствие: никто не будет останавливать действующее производство только чтобы накатить свежий патч. Не стоит забывать при этом и необходимость предварительного тестирования, а ещё лучше - официального согласования с поставщиком АСУ ТП. На всё это нужно время и, в конце концов, деньги.

Вместе с тем далеко не все даже критические уязвимости могут быть проэксплуатированы на практике, что позволяет выработать более стратегически правильный подход к управлению уязвимостями, основанный, например, на оценке вероятности их использования в реальных атаках.

Понятно, что для выработки такой стратегии нужно иметь возможность оперативно о новых уязвимостях в своих системах узнавать, а тут без специализированных решений по мониторингу состояния информационной безопасности в АСУ ТП обойтись трудно.

Рост регуляторных требований

Уже упомянутый 187-ФЗ поставил перед владельцами промышленных систем целый спектр задач по категорированию своих объектов (определению категории значимости), созданию систем безопасности значимых объектов и реализации целого набора мер в зависимости от категории.

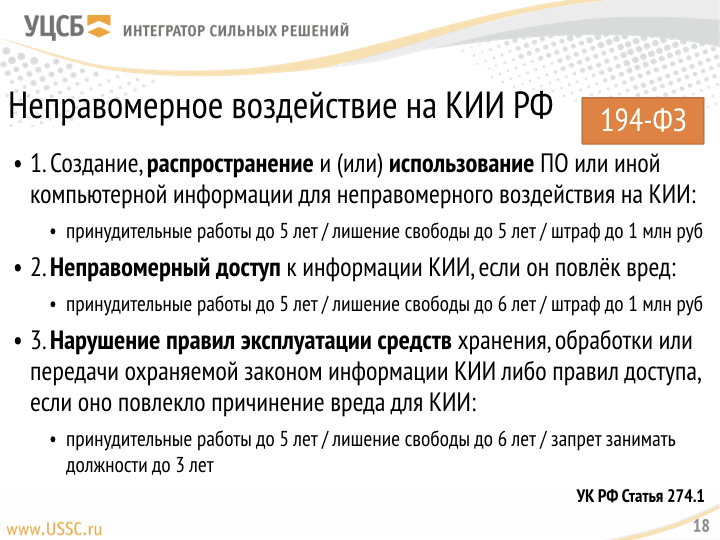

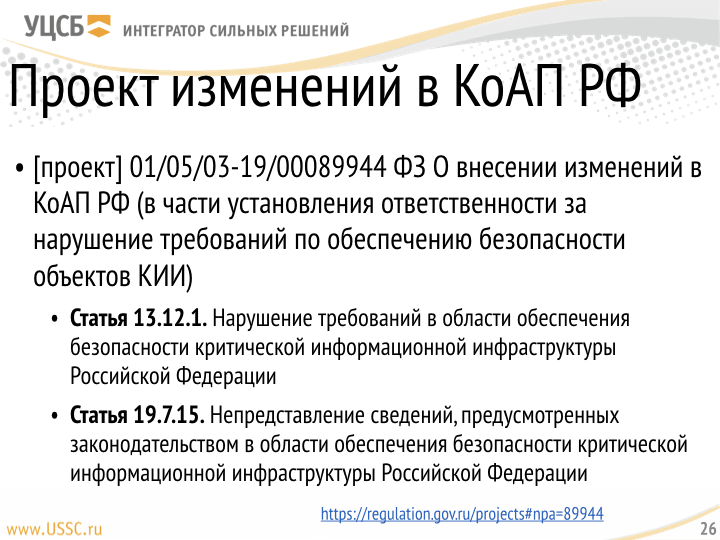

Введённая уголовная ответственность за нарушение законодательства о безопасности КИИ, а также планируемые к принятию новые статьи Кодекса об административных правонарушениях не позволяют просто так отмахнуться от этой ветви законодательных требований.

При этом, в отличие от тех же государственных информационных систем (ГИС) или информационных систем персональных данных (ИСПДн), где требования к защите информации существуют уже не первый год и накоплен богатый опыт как у самих организаций, так и у проверяющих, для АСУ ТП обязательные требования, можно считать, появились впервые.

Как показывает практика, у промышленных предприятий с высокой степенью вероятности значимыми объектами КИИ как раз становятся АСУ ТП, а прочие информационные системы (ИС) и информационно-телекоммуникационные сети (ИТКС) - гораздо реже.

Поэтому именно на подразделения промышленного блока обычно и ложится задача по организации работы и непосредственно сами работы по приведению в соответствие требованиям законодательства.

Тут, чтобы не потеряться в обилии различных систем и требований, тоже как нельзя кстати приходятся соответствующие технические решения - для автоматизированного контроля выполнения требований ИБ в АСУ ТП.

Но одних средств автоматизации в любом случае явно недостаточно, если есть нехватка персонала с требуемым уровнем подготовки.

Нехватка квалифицированных кадров

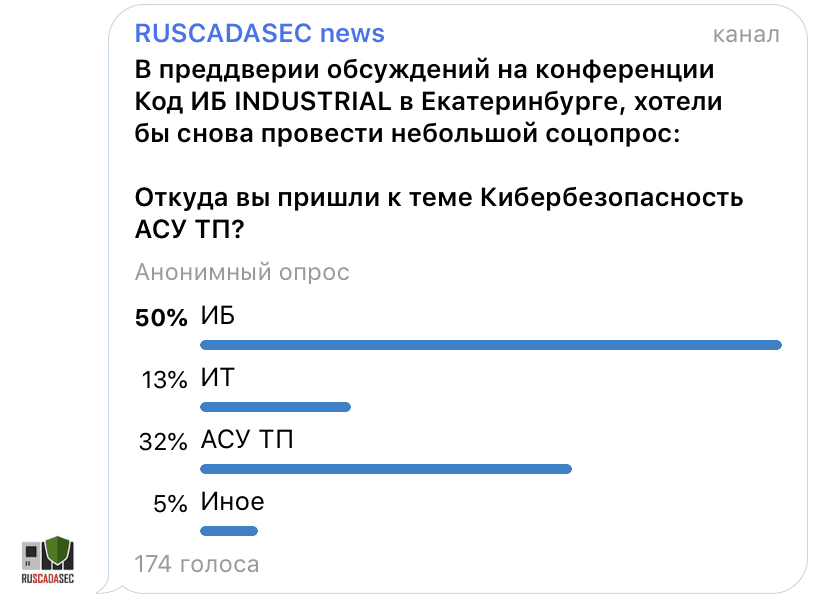

В группе RUSCADASEC не так давно мы с коллегами проводили опрос о том, из каких сфер участники чата пришли к теме кибербезопасности АСУ ТП:

Опрос проводился накануне панельной дискуссии в рамках Код ИБ INDUSTRIAL как сопровождающая иллюстрация к вопросу о том, где логичнее брать кадры для решения задач ИБ АСУ ТП.

Разговор получился оживлённый и содержательный, прозвучало много интересных мнений, но важно отметить, что никто не оспаривал сам факт того, что кадры нужны и потребность в них достаточно остра.

Кибербезопасность и сама по себе специфическая область, а уж кибербезопасность АСУ ТП и вовсе требует обширных знаний из сразу двух смежных областей, что, давайте будем честны, пока всё ещё редкость.

Говоря о законодательных требованиях, стоит отметить, что требования, относящиеся к персоналу, распространяются далеко не только на специалистов, непосредственно отвечающих за ИБ АСУ ТП:

К силам обеспечения безопасности значимых объектов критической информационной инфраструктуры относятся: - подразделения (работники) субъекта критической информационной инфраструктуры (КИИ), ответственные за обеспечение безопасности значимых объектов (ЗО) КИИ; - подразделения (работники), эксплуатирующие ЗО КИИ; - подразделения (работники), обеспечивающие функционирование (сопровождение, обслуживание, ремонт) ЗО КИИ; - иные подразделения (работники), участвующие в обеспечении безопасности ЗО КИИ.(ст.4 Приказ ФСТЭК России от 21.12.2017 N 235)

Для этого необходимо регулярно проводить обучение и повышение осведомлённости, по сути, всех, кто так или иначе влияет на ЗО КИИ.

Возвращаясь к теме выгорания и данным из отчёта Symantec, можно выделить такие тезисы, касающиеся профессиональных навыков:

- Четыре из пяти (80%) опрошенных сообщили, что ощущают недостаточность своих навыков. Во многих случаях опытные специалисты по кибербезопасности сочли себя «устаревшими» из-за роста проникновения современных технологий.

- Почти половина (48%) респондентов считают, что злоумышленники теперь имеют преимущество в навыках по сравнению с защитниками.

- Эти проблемы не только усиливают стресс, испытываемый специалистами по безопасности, но и усложняют выполнение ими своих задач обеспечения безопасности.

Что делать?

Переходя к рекомендациям, даваемым специалистами и основанным на практическом опыте, можно выделить следующие:

- Повышение уровня зрелости системы обеспечения информационной безопасности (например, применение таких методов, как те, что изложены в NIST Cybersecurity Framework, Директиве NIS, IEC 62443 и ISO 27000).

- Взвешенная оценка реальных рисков, в том числе с использованием соответствующих решений по автоматизации этого процесса, ориентированных конкретно на работу с АСУ ТП.

- Инвестиция (времени и/или денег) в образование и обучение в области кибербезопасности для персонала, так или иначе задействованного в работе с АСУ ТП и их системами обеспечения безопасности.

- Автоматизация процессов управления информационной безопасностью в АСУ ТП.

Выгорание приводит к тому, что высококвалифицированные и дефицитные ресурсы становятся неэффективными, что может привести к ошибкам в их работе с достаточно дорогостоящими последствиями.

Организации могут снизить риски, возникающие из-за выгорания, разгружая специалистов по кибербезопасности:

- регулярно занимаясь повышением осведомлённости персонала (меньше человеческих ошибок - меньше инцидентов);

- сосредотачиваясь на более масштабных и приоритетных задачах, выбирая их с применением средств автоматизированной оценки состояния защищённости АСУ ТП и контроля выполнения требований ИБ в АСУ ТП;

- автоматизируя рутинные операции и повышая прозрачность своих систем за счёт специализированных систем анализа и мониторинга состояния информационной безопасности АСУ ТП.

Ссылки по теме:

- High Alert: Tackling Cyber Security Overload in 2019

- Федеральный закон №187-ФЗ от 26.07.2017 «О безопасности КИИ РФ»

- Представлена система оценки вероятности использования уязвимостей в реальных атаках

- Dying for a Paycheck

- DATAPK - комплекс оперативного мониторинга состояния информационной безопасности и контроля состояния защищенности производственно-технологических комплексов

Комментарии из Telegram

Комментарии ВКонтакте