Новые угрозы в БДУ ФСТЭК

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

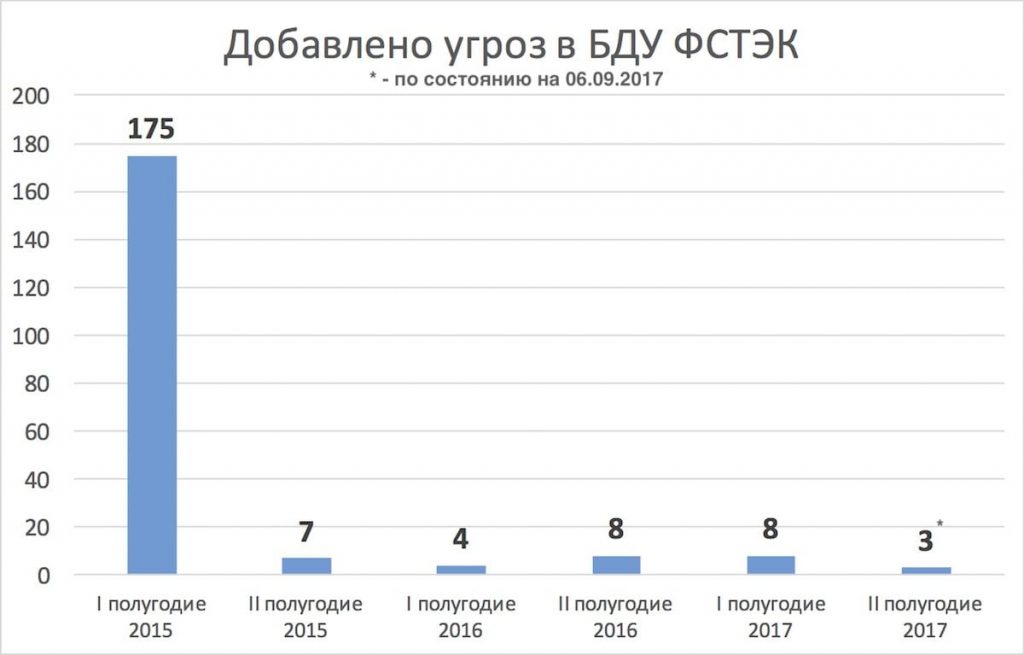

Запущенный ФСТЭК весной 2015 года (20 марта, если верить дате включения в реестр первых 164 записей) Банк данных угроз безопасности информации на сегодня насчитывает 205 различных угроз.

Большая их часть (182) была добавлена ещё в 2015 и сейчас лишь изредка появляются новые угрозы, да периодически вносятся правки к уже имеющимся.

Динамика добавления новых угроз наглядно показывает, что была проделана большая подготовительная работа, а сейчас идёт шлифовка и доводка. Тем интереснее каждый раз смотреть, что же ФСТЭК добавил нового.

[caption id=”attachment_11024” align=”aligncenter” width=”699”] Динамика добавления угроз в БДУ ФСТЭК[/caption]

Динамика добавления угроз в БДУ ФСТЭК[/caption]

В этом сентябре, например, аккурат в день знаний появились три новые:

- УБИ.203 Угроза утечки информации с неподключенных к сети Интернет компьютеров

- УБИ.204 Угроза несанкционированного изменения вредоносной программой значений параметров программируемых логических контроллеров

- УБИ.205 Угроза нарушения работы компьютера и блокирования доступа к его данным из-за некорректной работы установленных на нем средств защиты

Первая угроза УБИ.203 (Угроза утечки информации с неподключенных к сети Интернет компьютеров) заключается “в возможности хищения данных с неподключенных к сети Интернет компьютеров за счет компрометации их аппаратных элементов или устройств коммутационного оборудования (например, маршрутизаторов), оснащенных LED-индикаторами, фиксации мерцания этих индикаторов и расшифровки полученных результатов.”

На самом деле отрадно, что ответственные за ведение реестра сотрудники следят за тенденциями в сфере информационной безопасности и реагируют на них. Вот, например, статья в Хакере на эту тему: Даже мигание обычного светодиода может использоваться для передачи и хищения данных. Та же новость на сайте SecurityLab: LED-индикаторы позволяют похищать данные с изолированных систем.

Правда, есть ощущение, что авторами БДУ как раз второй ресурс был прочитан, а первый - нет. Ведь в дополнении к статье на Хакере есть упоминание и других вариантов утечки информации с неподключенных к сети Интернет компьютеров:

- SPEAKE(a)R: позволяет использовать наушники (без микрофона) для записи аудио и слежки за пользователями;

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты.

Вторая угроза УБИ.204 (Угроза несанкционированного изменения вредоносной программой значений параметров ПЛК) ближе к теме ИБ АСУ ТП, про угрозы для этой сферы напишу ещё отдельно.

А вот третья из свежих сентябрьских угроз УБИ.205 (Угроза нарушения работы компьютера и блокирования доступа к его данным из-за некорректной работы установленных на нем СрЗИ) никаких вопросов не вызывает и отлично дополняет три уже имеющиеся три угрозы, связанные со средствами защиты информации (СрЗИ):

- УБИ.176 Угроза нарушения технологического/производственного процесса из-за временны́х задержек, вносимых СрЗИ

- УБИ.185 Угроза несанкционированного изменения параметров настройки СрЗИ

- УБИ.187 Угроза несанкционированного воздействия на СрЗИ

В отличие от УБИ.176, 185 и 187 в качестве объекта воздействия для новой УБИ.205 указано не само средство защиты, а “Аппаратное устройство, программное обеспечение”. На мой взгляд, это спорно - почему же тогда для УБИ.176 не указано то же самое? Чем в этом плане отличается нарушение работы компьютера из-за некорректной работы СрЗИ от нарушения техпроцесса из-за временных задержек, вносимых СрЗИ? Почему в первом случае объект воздействия - это устройство и ПО, а во втором - СрЗИ?

Впрочем, такие небольшие мелочи и нелогичности (хотя, может это просто в моём понимании нелогичность) с учётом уже существенного количества самих угроз в БДУ вполне простительны. В любом случае, коллегам, которые ведут эту работу точно есть за что сказать спасибо!

Комментарии из Telegram

Комментарии ВКонтакте