Презентация нового MaxPatrol SIEM

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

Компания Positive Technologies сегодня провела пресс-конференцию для СМИ, блогеров и экспертов под общим названием “Как увидеть невидимые кибератаки?”. Ответ на данный вопрос предполагался достаточно очевидный - с помощью MaxPatrol SIEM.

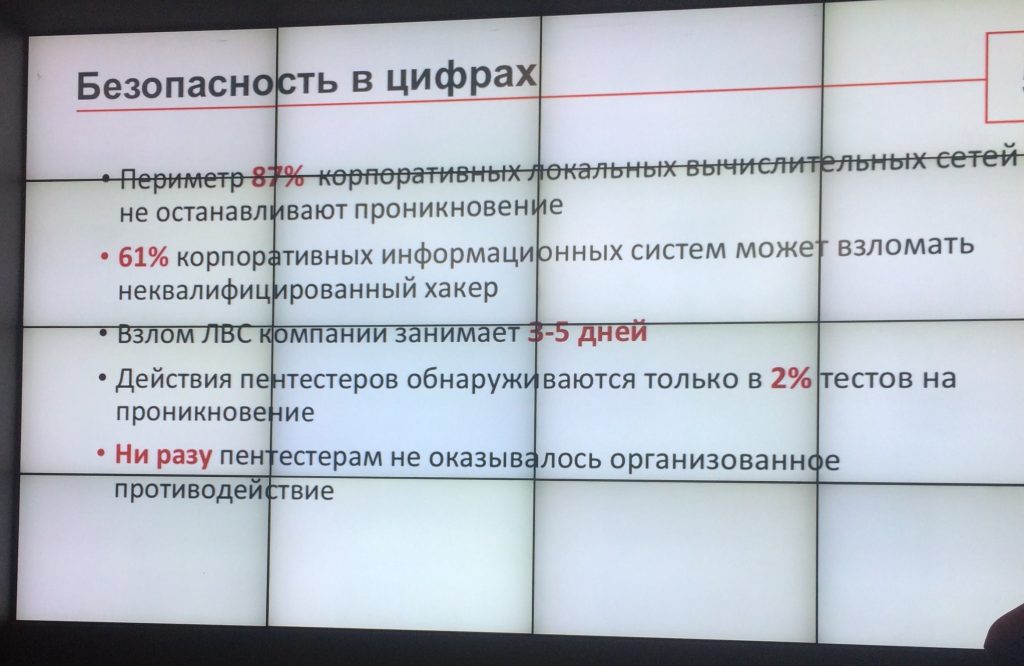

До презентации самого SIEM коллеги рассказали кратко о истории своей компании, как здорово у них получается делать пентесты (взлом сети компании занимает 3-5 дней), какие методы используют для проникновения и почему их почти никогда не обнаруживают администраторы проверяемых компаний. Несколько слайдов про это ниже.

[caption id=”attachment_6554” align=”aligncenter” width=”700”] Positive Technologies. Безопасность в цифрах[/caption]

Positive Technologies. Безопасность в цифрах[/caption]

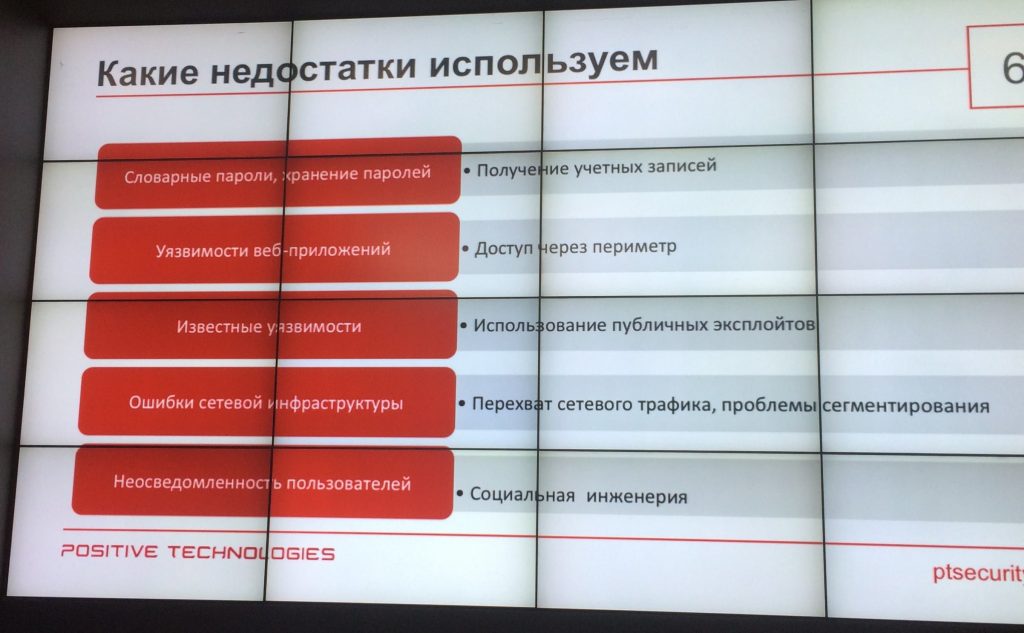

[caption id=”attachment_6555” align=”aligncenter” width=”700”] Positive Technologies. Используемые недостатки[/caption]

Positive Technologies. Используемые недостатки[/caption]

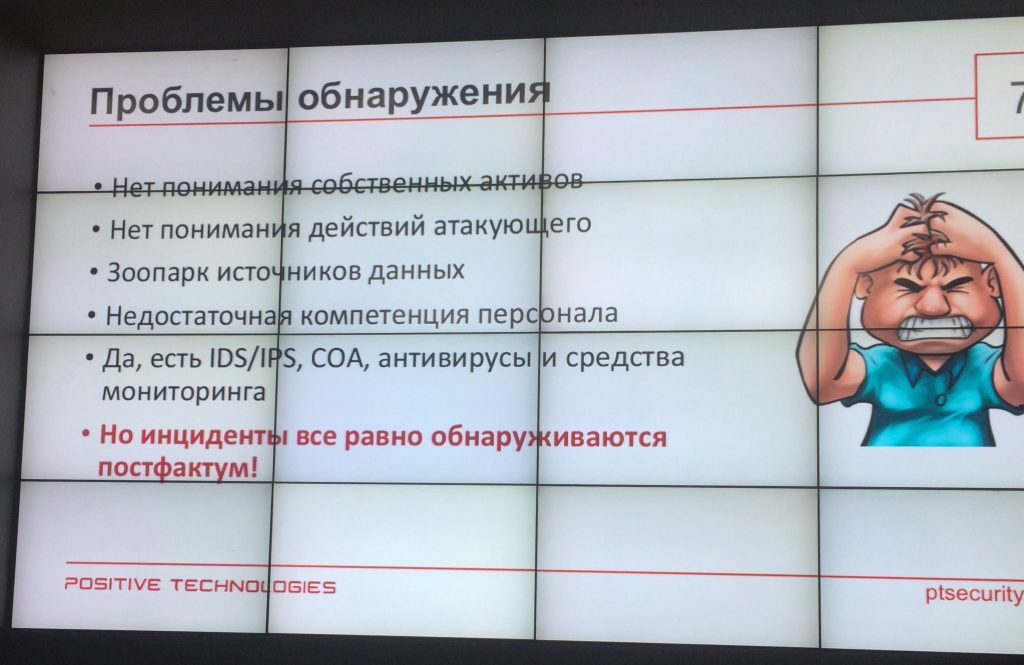

[caption id=”attachment_6556” align=”aligncenter” width=”700”] Positive Technologies. Проблема обнаружения[/caption]

Positive Technologies. Проблема обнаружения[/caption]

Непосредственно презентация MaxPatrol SIEM представляла собой два видео-ролика. Сделаны качественно, хотя, конечно, требуют аудитории, которая понимает суть хакерских атак, но не слишком глубоко (иначе банально и не впечатляет). В любом случае, очень здорово, что интерфейс системы показывали именно на видео - действительно, это же не пилотное тестирование, какая разница: живая перед нами система или запись с вырезанными лишними движениями курсора мыши, кликами и ожиданиями отклика системы?

Технической стороне вопроса (всё же формат мероприятия - пресс-конференция) было уделено ровно столько, сколько надо: оставшиеся у каждого вопросы можно было задать после: и про используемые базы данных и про возможности дашбоардов.

Что касается непосредственно самого MaxPatrol SIEM (ранее рабочее название было MaxPatrol X), то по словам представителей Positive Technologies они создали новую платформу, которая, например, в терминологии Gartner попадает сразу в несколько его Магических Квадратов, но для определённости в глазах заказчиков остановились всё же на варианте названия именно SIEM. Отчасти поэтому среди конкурентов оказались “псевдо-российские разработки с переклеенными шильдиками”. Вот такой вот камень в некоторый огород был отправлен в ходе презентации =)

Про преимущества нового продукта говорили много, они подробно расписаны в листовке, но всё же самым вкусным на мой взгляд является то, что вся годами нарабатываемая Positive Technologies экспертиза в понимании того, как именно работают хакеры (как они проникают в системы, какие методы и инструменты используют) легла в основу правил для корреляционного движка. Поэтому MaxPatrol SIEM по череде характерных событий способен выявить планируемую атаку даже таргетированную (целенаправленную) на достаточно раннем этапе и отреагировать на неё с упреждением. Ну, по крайне мере в теории может =) Хотя, коллеги были достаточно убедительны - так что не удивлюсь, если первые практические результаты будут близки к маркетинговым обещаниям.

В заключение небольшая, но говорящая деталь - код листовки, которую выдавали участникам: MP_SIEM_PB_A4.RUS.001.03.MAY.18.2015 Чувствуете всю системность и серьёзность подхода даже к разработке маркетинговых материалов? =)

[caption id=”attachment_6562” align=”aligncenter” width=”500”] Positive Technologies. MaxPatrol SIEM. Код листовки[/caption]

Positive Technologies. MaxPatrol SIEM. Код листовки[/caption]

Ещё некоторые слайды и тезисы с пресс-конференции можно отыскать в твитах Сергея Борисова (@sb0risov) и Андрея Прозорова (@3dwave).

[box type=”info” style=”rounded”]UPD. 22.05.2015 Ещё впечатления коллег можно почитать здесь: Артём Агеев “Positive SIEM”, Александр Бодрик “MaxPatrol SIEM - отчаянная ставка Позитивов”[/box]

Из мелочей - меня почему-то до сих пор в базах Positive Technologies считают сотрудником SafeLine. Да, тут системность чуть пострадала, видимо =)

Комментарии из Telegram

Комментарии ВКонтакте