Статистика инцидентов и аналитика по кибербезопасности АСУ ТП

Данный пост перенесён автоматически с предыдущего варианта сайта. Возможны артефакты. Если информация этого поста важна для вас, свяжитесь со мной для получения полного содержимого.

В этом месяце вышло сразу три аналитических исследования по теме кибербезопасности промышленных систем автоматизации и управления от отечественных компаний: от Позитив Текнолоджиз, Лаборатории Каперского и Диджитал Секьюрити. Посмотрим, о чём же в них идёт речь.

«Безопасность АСУ ТП в цифрах — 2016» от Позитив Текнолоджиз

Специалисты Позитив Текнолоджиз изучили открытые источники (базы) с информацией об обнаруженных уязвимостях в различных компонентах АСУ ТП, а так же осуществили поиск и изучение компонентов АСУ ТП, доступных из сети Интернет. В отчёте отмечается сохранение из года в год числа обнаруживаемых уязвимостей на высоком уровне (около 200), при этом почти половина (47%) уязвимостей имеют ”высокую степень риска”, а вот процент оперативно устранённых производителями уязвимостей крайне низок (52% вовсе неисправлены либо об их исправлении не сообщается). При этом, хотя и отмечается, что только 5% известных уязвимостей имеют опубликованные эксплойты, всё же пугающей строкой указано, что “Среди найденных в сети Интернет компонентов АСУ ТП только около половины можно условно назвать защищенными”.

«Кибербезопасность промышленных систем: ландшафт угроз» от Лаборатории Касперского

ссылка, PDF со статистикой по уязвимостям, PDF со статистикой по доступности через Интернет

Данный отчёт похож на отчёт от Позитив Текнолоджиз как две капли воды: те же источники, те же методы исследования, примерно те же диаграммы. Цифры чуть расходятся разве что. Собственно, не собираюсь решать, кто тут плагиатор и есть ли он вообще, но итоговые выводы примерно совпадают, а значит, к результатам, полученным двумя независимыми группами исследователей, доверия ещё больше. К слову, материалы Лаборатории Касперского явно больше рассчитаны на англоговорящую аудиторию: оба PDF с подробностями исключительно на английском языке, да и в русском варианте отчёта на картинках иностранные слова - даже поленились перевести.

«Безопасность железных дорог из открытых источников» от Диджитал Секьюрити

Словно бы в пику Позитив Текнолоджиз, которая совсем недавно начала открыто говорить о своих успехах в деле повышения киберзащищённости российских железных дорого, их извечные коллеги из Диджитал Секьюрити выпустили исследование на основе открытых источников, в котором подробно рассмотрели устройство современных поездов и возможные векторы атак на них. Статистики какой-либо не приводится - скорее демонстрируется экспертиза автора и готовность, если дадут, проводить уже практические эксперименты.

Инциденты кибербезопасности в АСУ ТП

Все три материала, конечно, интересные, но, в целом, они говорят лишь о гипотетических рисках. Мне очень нравится вот эта gif-картинка, объясняющая риск (Risk) через совокупность угрозы (Threat), уязвимости (Vulnerability) и последствий (Consequence) и, в частности, наглядно показывающая, что без потенциальных негативных последствий нет смысла говорить о риске.

[caption id=”attachment_6703” align=”aligncenter” width=”320”] Risk = Threat x Vulnerability x Consequence[/caption]

Risk = Threat x Vulnerability x Consequence[/caption]

Информацию о негативных последствиях же в АСУ ТП и даже просто о каких-либо инцидентах в открытых источника найти не так просто. Все встречающиеся мне в СМИ упоминания инцидентов в областях ИБ АСУ ТП и интернета вещей коллекционирую на площадке Blogspot (чтобы не захламлять основной блог) в публикациях с соответствующим тегом: http://zlonov.blogspot.ru/search/label/(инцидент) Легко можно убедиться, что их мало, технических подробностей почти никогда нет, да и сама классификация, т.е. корректность отнесения именно к ИБ АСУ ТП, чаще всего тоже спорная.

Пожалуй, одним из немногих источников подобного рода информации является ежегодный отчёт ICS-CERT, в котором они раскрывают обезличенные статистические данные о произошедших инцидентах.

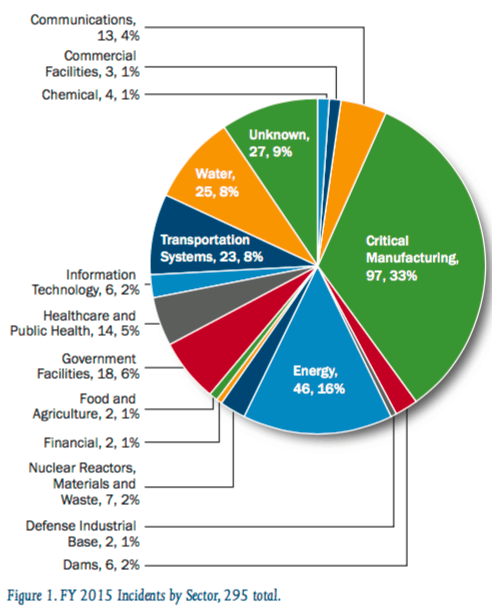

Самые свежие данные сейчас доступны за 2015 год, они были опубликованы в отчёте ICS-CERT за ноябрь-декабрь 2015. Анализировался фискальный год - с октября 2014 по сентябрь 2015. Всего за это период было обработано 295 различных уведомлений об инцидентах в критических инфраструктурах на территории США.

[caption id=”attachment_9252” align=”aligncenter” width=”492”] Инциденты в АСУ ТП по отраслям в 2015 году[/caption]

Инциденты в АСУ ТП по отраслям в 2015 году[/caption]

Треть инцидентов пришлось на критическое производство (Critical Manufacturing), что значительно больше, чем в прошлые периоды. Причина: прокатившаяся в 2015 году серия адресных фишинговых атак против организаций этого сектора.

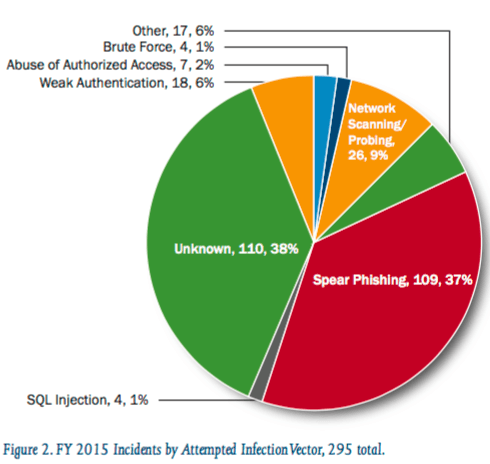

Дополнительно приведена статистика по техникам, которые использовались при попытках проникновения. Примечательно, что в 38% случаев информации для выявления причины инцидента было недостаточно.

[caption id=”attachment_9253” align=”aligncenter” width=”490”] Инциденты в АСУ ТП по типам атак в 2015 году[/caption]

Инциденты в АСУ ТП по типам атак в 2015 году[/caption]

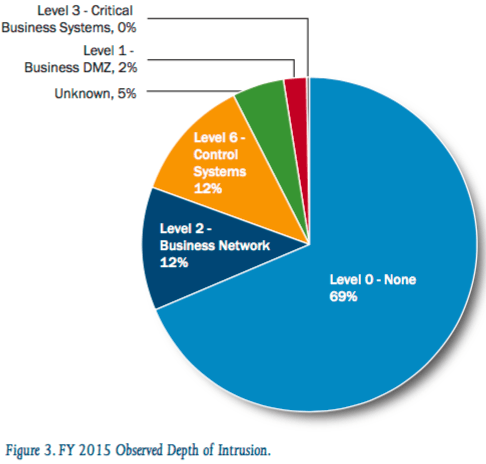

Наконец, третья диаграмма показывает насколько глубоко удалось злоумышленникам проникнуть в инфраструктуру владельца АСУ ТП. 69% атак были успешно отбиты либо сами по себе не получились (хотя попытка была зафиксирована). Тем не менее, в 12% случаев признаки проникновения были обнаружены на самом нижнем из рассматриваемых уровней - в сетях систем управления.

[caption id=”attachment_9255” align=”aligncenter” width=”486”] Глубина проникновения при инцидентах в АСУ ТП в 2015 году[/caption]

Глубина проникновения при инцидентах в АСУ ТП в 2015 году[/caption]

Понятно, что ICS-CERT знает далеко не обо всех инцидентах - каждый владелец критического объекта самостоятельно решает, сотрудничать с ними или нет, обязательных требований по разглашению не установлено. Вместе с тем, многие предпочитают делиться информацией об инцидентах в обмен на помощь со стороны специалистов ICS-CERT. Полная анонимность при этом гарантируется.

У нас пока о подобном (раскрытие информации об инцидентах) можно только мечтать. Каждый сам за себя и борется с угрозами самостоятельно. Хорошо, что хотя бы в финансовой отрасли есть определённые положительные изменения (ЦБ потребовал киберзащиты), глядишь, в случае успешности, подобную практику и для промышленных систем применят. Должна же (хочется верить) ГосСОПКА в итоге как-то заработать.

Другие отчёты ICS-CERT:

- Отчёт ICS-CERT за май-июнь 2015

- Отчёт ICS-CERT за июль-август 2015

- Отчёт ICS-CERT за январь-февраль 2016 — WiFi, модемы, TeamViewer и прочие ужасы ИБ АСУ ТП

- Отчёт ICS-CERT за май-июнь 2016 — Shodan, взгляд врага и что болит в АСУ

Комментарии из Telegram

Комментарии ВКонтакте